Configurar SAML con Okta

Antes de que empieces

Antes de comenzar, debe generar certificados digitales para cifrar la conexión SAML y cargarlos en LogicalDOC.

- Puede utilizar el script Bash del repositorio logicaldoc/scripts en GitHub, o cualquier otro método adecuado.

- Guarde los dos archivos que se generan. Son la clave privada y la clave pública. En el panel de configuración de SAML, se los denomina Clave privada del SP y Certificado del SP, respectivamente.

Preparar LogicalDOC

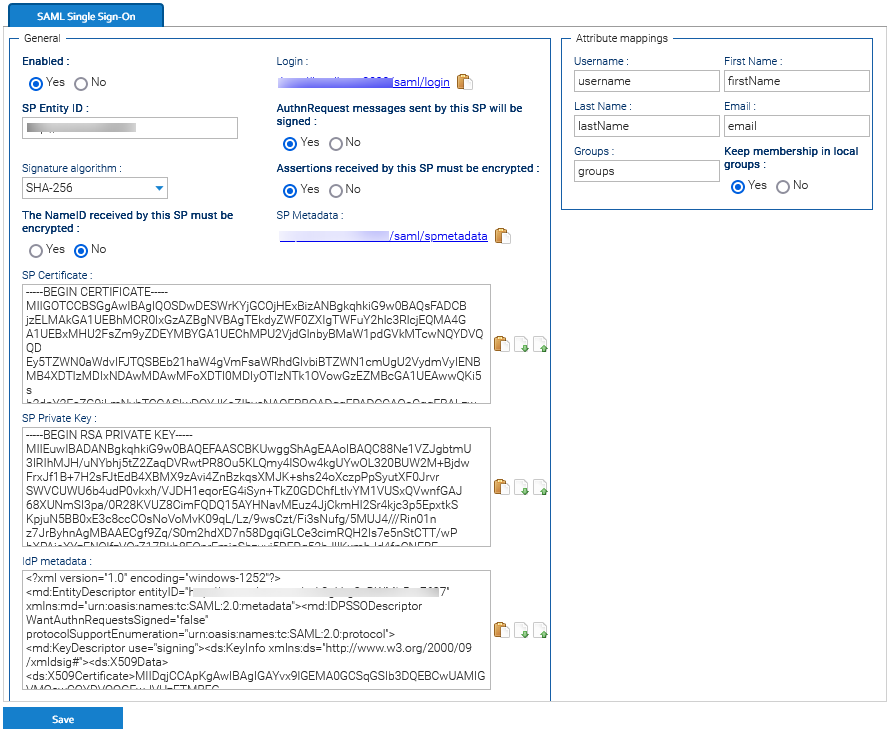

- Habilite el Single Sign-On SAML en Administración > Seguridad > Single Sign-On SAML.

- En el campo Entity ID del SP, coloque un identificador único (puede colocar aquí la misma URL que usa normalmente para conectarse a LogicalDOC, por ejemplo, http://localhost:8080).

- Habilite tanto la firma de los mensajes AuthnRequest como el cifrado de las aserciones recibidas.

- Elija SHA-256 como Algoritmo de la firma.

- Cargue el Certificado del SP y la Clave privada del SP generados antes, en los campos correspondientes.

- En el formulario Asignaciones de atributos, prepare las siguientes asignaciones:

- En Nombre usuario, escriba username

- En Nombre, escriba firstName

- En Apellido, escriba lastName

- En Email, escriba email

- En Grupos, escriba groups

Haga clic en Guardar para confirmar toda la configuración.

Ahora ha completado la configuración de LogicalDOC y puede abordar la configuración de Okta.

Configurar un connection app para el Single Sign-On de LogicalDOC

-

Inicie sesión en Okta como administrador.

-

Vaya a Applications > Add Application.

-

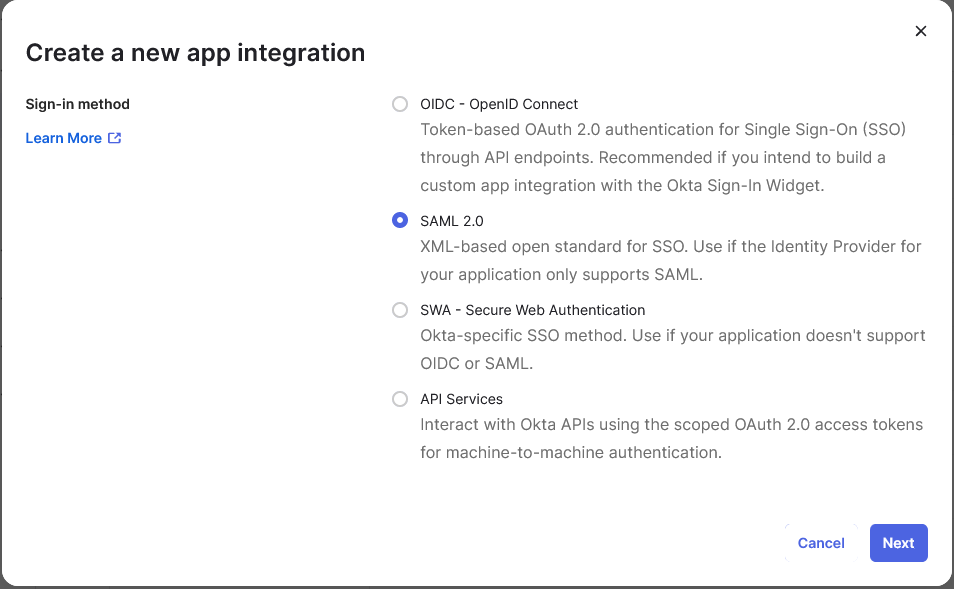

Seleccione Create New App, y luego elija SAML 2.0 como método de inicio de sesión.

-

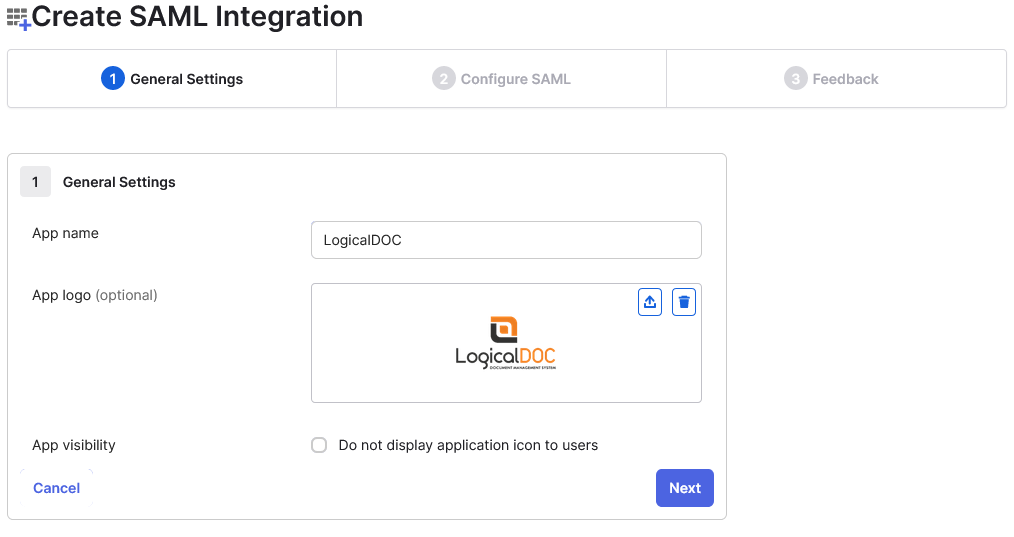

Ingrese General Settings de la aplicación, poniendo el nombre de la aplicación y el logotipo de la aplicación (opcional). Se recomienda mostrar el ícono de la aplicación a los usuarios, incluso en la aplicación Okta Mobile. Si desea utilizar un logotipo de LogicalDOC para la aplicación, puede descargar uno desde nuestra página.

-

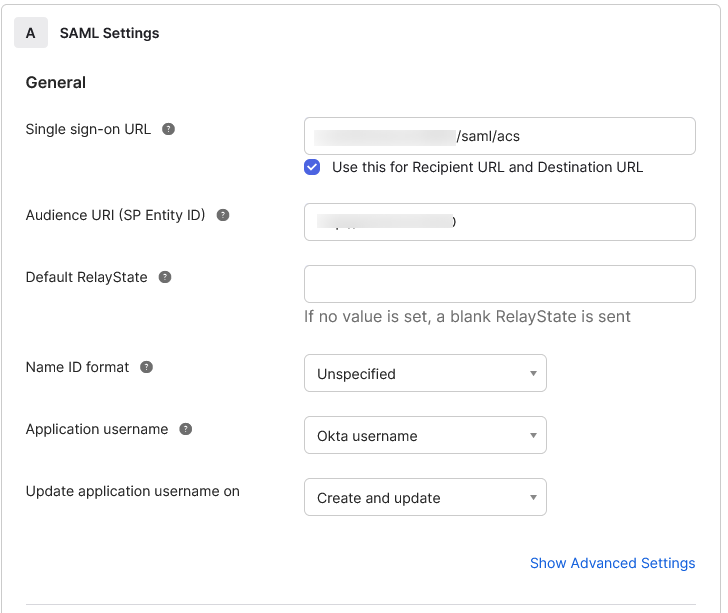

Ingrese a SAML Settings que incluye:

-

Single sign-on URL: https://your_logicaldoc_url/saml/acs donde https://your_logicaldoc_url normalmente debería coincidir con la URL de LogicalDOC.

-

Audience URI: el identificador que utilizó en el paso 2 de la preparación de LogicalDOC.

-

Name ID format: unspecified

-

Application username: Okta username

-

-

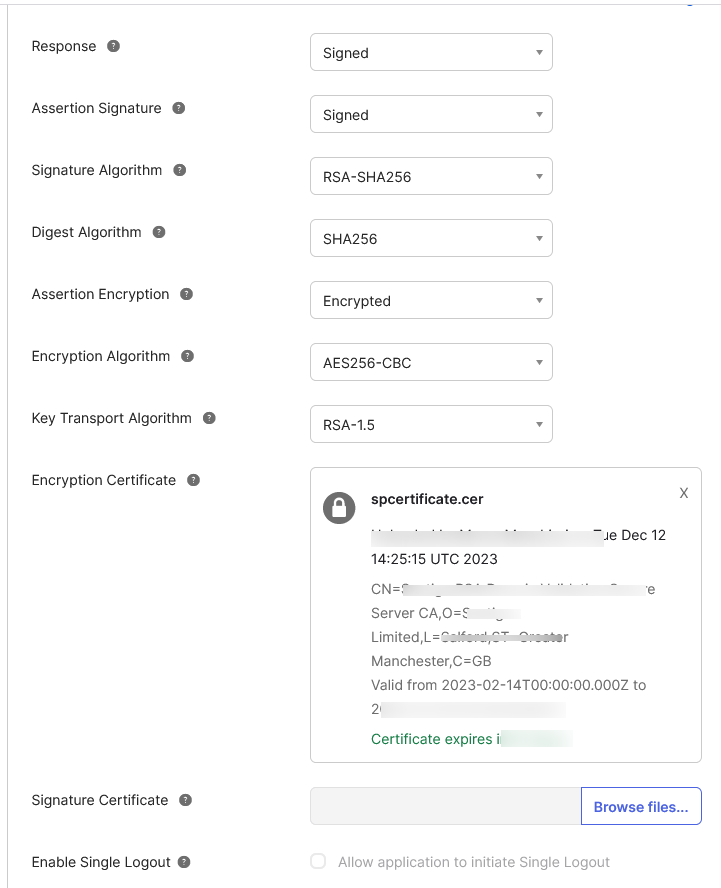

Para configurar el cifrado para su conexión SAML, seleccione Show Advanced Settings.

-

Configure el Assertion Encryption como Encrypted, y luego cargue el certificado público del proveedor de servicios que generó anteriormente en el campo SP Certificate.

-

Ingrese declaraciones de atributos utilizadas para asignar atributos entre Okta y LogicalDOC. Para obtener más información sobre qué atributos son configurables, consulte nuestra documentación sobre los ajustes de configuración de SAML. Se requieren atributos de correo electrónico y nombre de usuario.

Exportar metadatos del proveedor de identidad

A continuación, exporte los metadatos del proveedor de identidad, que luego se cargarán en LogicalDOC para finalizar la configuración de SAML.

-

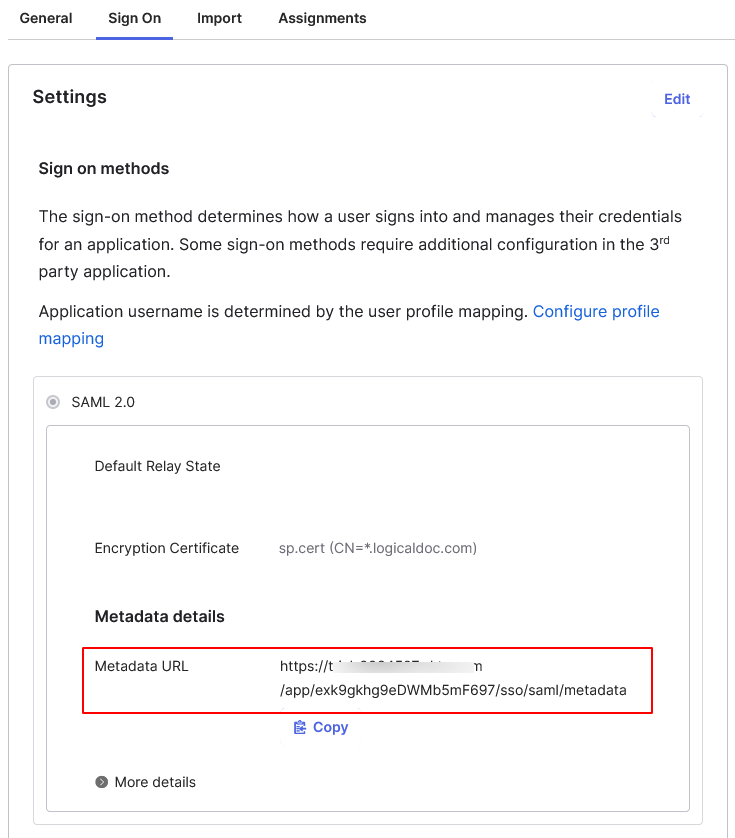

En Okta vaya a Applications y aquí haga clic en la entrada LogicalDOC.

-

Abra la pestaña Sign On y copie el Metadata Url.

-

Para recuperar los metadatos del IdP (proveedor de identidad), en un navegador, pegue la URL completa.

-

Vaya a LogicalDOC en Administración > Seguridad > Single Sign-On SAML y cargue el archivo de metadatos del proveedor de identidad en el campo de metadatos del IdP.

Haga clic en el botón Guardar para confirmar todo.

Pruebe el login

Para comprobar si todo estaba configurado correctamente, puede intentar iniciar sesión desde LogicalDOC actuando como proveedor de servicios.

- Vaya a LogicalDOC en Administración > Seguridad > Single Sign-On SAML y copie el enlace del campo Ingresar (es la URL base de LogicalDOC seguida de /saml/login).

- Abra un navegador diferente y pegue la URL y será redirigido a la página de inicio de sesión de Okta.

- Aquí, ingrese las credenciales de un usuario en su Okta y debería iniciar sesión directamente en LogicalDOC.