Autenticación externa

La aplicación es capaz de manejar la autenticación de los usuarios interactuando con sistemas externos, además de la autenticación estándar. Podemos autenticar a sus usuarios de los sistemas de ActiveDirectory y LDAP.

Por favor ingrese la sección Administración > Seguridad > Autenticación externa

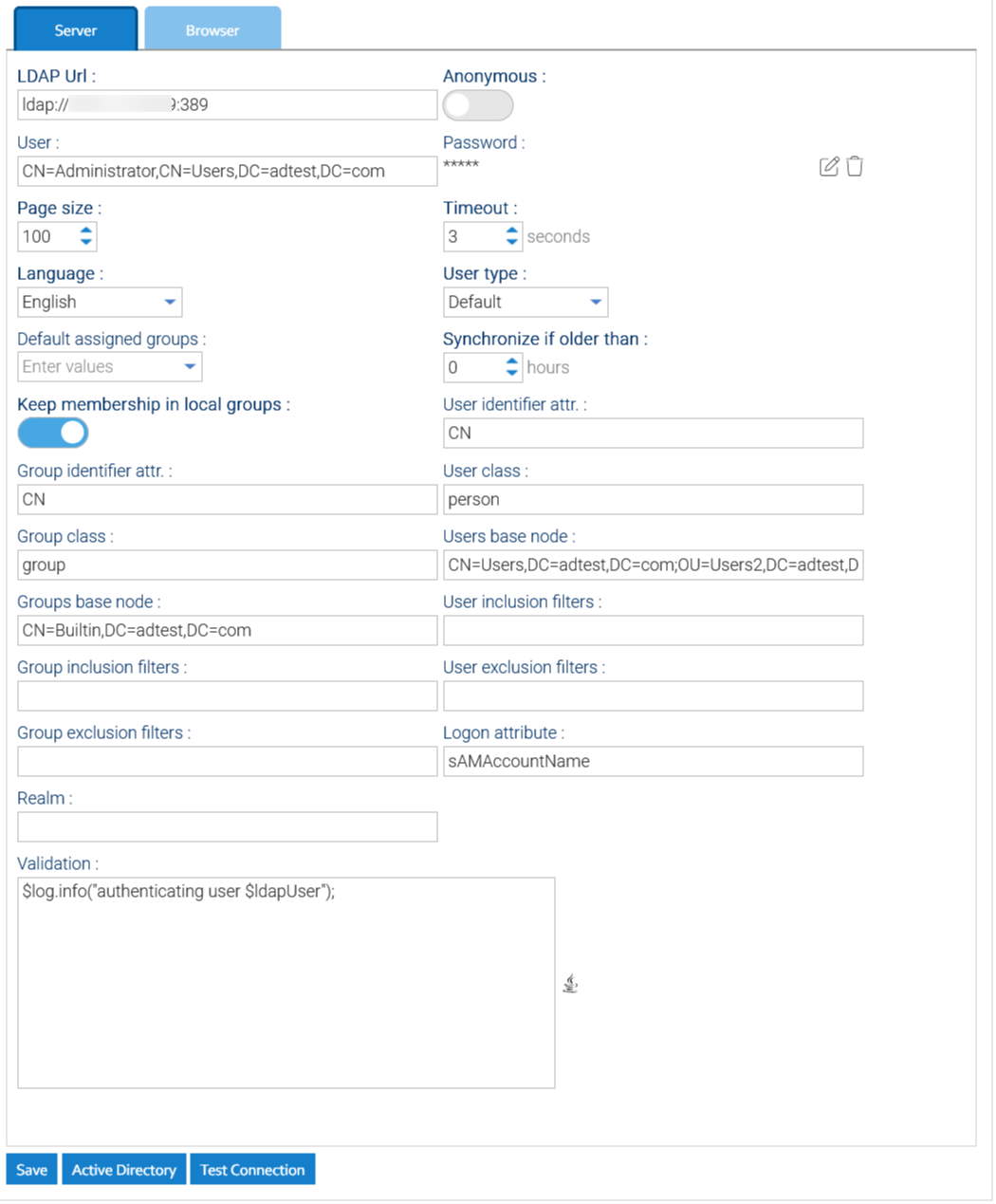

Aquí puede configurar la conexión a un conjunto de servidores LDAP y/o AD:

- URL: URL completa de conexión con el servidor de autenticación externo, incluyendo el número de puerto (para ActiveDirectory es 389)

- Usuario: nombre del usuario que puede realizar búsquedas dentro de su LDAP/ActiveDirectory (para ActiveDirectory tiene que poner el nombre canónico del usuario)

- Contraseña: contraseña para conectarse

- Nodo raíz de los usuarios: nombre canónico del nodo raíz donde se encuentran los usuarios (que puede definir más nodos separados por punto y coma ';')

- Nodo raíz de los grupos: nombre canónico del nodo raíz donde se encuentran los grupos (que puede definir más nodos separados por punto y coma ';')

- Filtros inclusión / exclusión Usuarios: listas separadas por comas de expresiones para restringir los nombres de usuarios para permitir, es: inclusión: usr*,user* exclusión: sysem*,Administrator,Sysadmin

- Filtros inclusión / exclusión Grupos: listas separadas por comas de expresiones para restringir los nombres de grupo para permitir, es: inclusión: grp*,group*,staff exclusión: Admin*,Power*

- Mantener la membresía en grupos locales: si está habilitada, las membresías que defina en LogicalDOC se retendrán; de lo contrario, serán sobrescritas por las especificadas en el servidor LDAP o AD

- Fuera de tiempo: tiempo máximo para esperar una respuesta del servidor de autenticación

- Sincronizar si es mayor de: número de horas después de las cuales el perfil del usuario local se actualiza con los datos actuales del directorio (0 significa sincronizar siempre, -1 significa nunca sincronizar)

- Validación: una rutina de automatización que se invoca cada vez que un usuario está a punto de ser autenticado a través del LDAP para decidir si debe autenticarse o no, o para realizar más elaboraciones sobre el propio usuario. La rutina de automatización recibirá la variable ldapUser, use la bandera booleana ldapUser.valid para marcar al usuario como autorizado o no.

Diccionario disponible para la Automatización en este contexto.

| CONTEXTO DE AUTOMATIZACIÓN: AUTENTICACIÓN EXTERNA | ||

|---|---|---|

| Variable | Clase Java | Descripción |

| ldapUser | el usuario siendo autenticado | |

Lea el manual de la Automatización para más información.

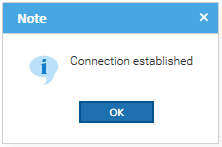

Para comprobar si los parámetros de conexión son correctos, haga clic en Test de conexión.

Una vez que haya conectado el directorio externo, haga clic en Guardar para hacer persistentes los cambios.

Autenticación en la linea

La próxima vez que un usuario intenta iniciar sesión en LogicalDOC, será autenticado en su LDAP/ActiveDirectory primero y si el proceso finaliza correctamente, el perfil del usuario (pero no la contraseña) también se importa automáticamente en LogicalDOC.

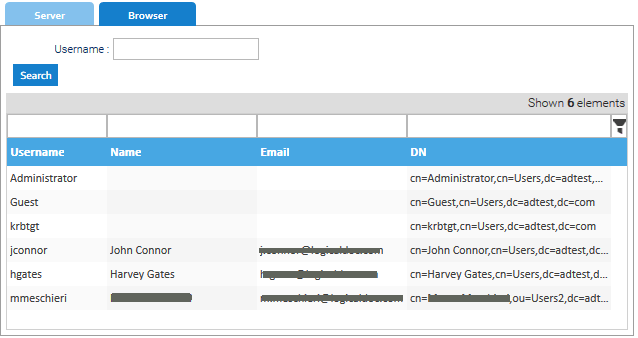

Los usuarios importar manualmente

De vez en cuando es posible que desee importar manualmente un nuevo usuario del LDAP/ActiveDirectory, en este cas abra la ficha Navegador y aquí abajo, haga clic en Buscar para encontrar todos los usuarios ubicados en cualquier nivel por debajo del nodo raíz configurado.

Haga clic derecho sobre el usuario que desea importar y seleccione Importar. Cuando se importa el usuario, los grupos que el integra (y que están por debajo del nodo raíz de los grupos que configuró antes) se importan también.

Políticas de seguridad

Cuando el usuario se importa la primera vez, tendrá que configurar los permisos suyos y/o sus grupos en LogicalDOC. Por defecto, el usuario importado tiene los mismos permisos concedidos al grupo guest.

Implicaciones de seguridad

LogicalDOC necesita recuperar la información del perfil del usuario de LDAP (correo electrónico, teléfono, etc.), por lo que requiere la serialización. Utilice únicamente servidores LDAP de confianza y, en cualquier caso, conéctese a ellos con credenciales de permiso de solo lectura.Active Directory

Haga clic en Active Directory para iniciar un pequeño asistente que aplica algunos parámetros estándar adecuadas para conectar a un servidor de dominio de AD.