Configurare SAML con Okta

Prima di iniziare

Prima di iniziare, devi generare certificati di crittografia per crittografare la connessione SAML e caricarli in LogicalDOC

- È possibile utilizzare lo script Bash dal repository logicaldoc/scripts su GitHub o qualsiasi altro metodo adatto.

- Salvare i due file generati. Sono la chiave privata e la chiave pubblica. Nel pannello delle impostazioni SAML, vengono indicati rispettivamente come Chiave privata dell'SP e Certificato dell'SP.

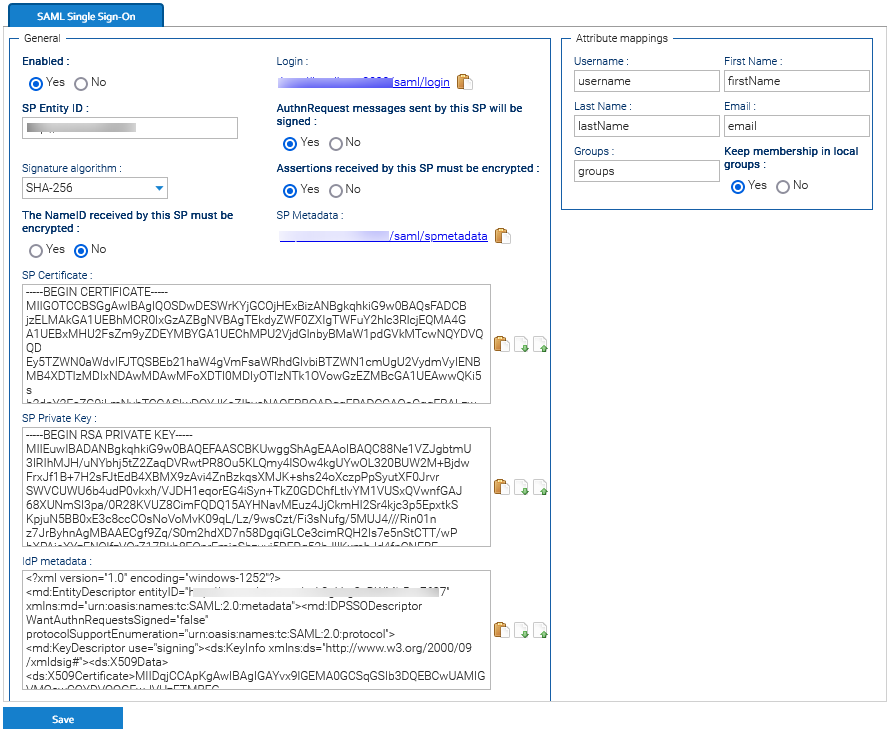

Prepara LogicalDOC

- Abilitare il Single Sign-On SAML in Amministrazione > Sicurezza > Single Sign-On SAML.

- Nel campo SP Entity ID inserisci un identificatore univoco (puoi inserire qui lo stesso URL che usi normalmente per connetterti a LogicalDOC, ad esempio http://localhost:8080)

- Abilita sia la firma dei messaggi AuthnRequest che la crittografia delle asserzioni ricevute.

- Scegli SHA-256 come Algoritmo di firma.

- Carica il Certificato dell'SP e la Chiave privata dell'SP generati in precedenza, nei campi corrispondenti.

- Nel form Mappatura degli attributi, prepare le seguenti mappature:

- In Username, scrivi username

- In Nome, scrivi firstName

- In Cognome, scrivi lastName

- In Email, scrivi email

- In Gruppi, scrivi groups

Clicca su Salva per confermare tutta la configurazione.

Ora hai completato la configurazione di LogicalDOC e puoi affrontare la configurazione di Okta.

Configura un'app di connessione per LogicalDOC Single Sign-On

-

Accedi a Okta come amministratore.

-

Vai Applications > Add Application.

-

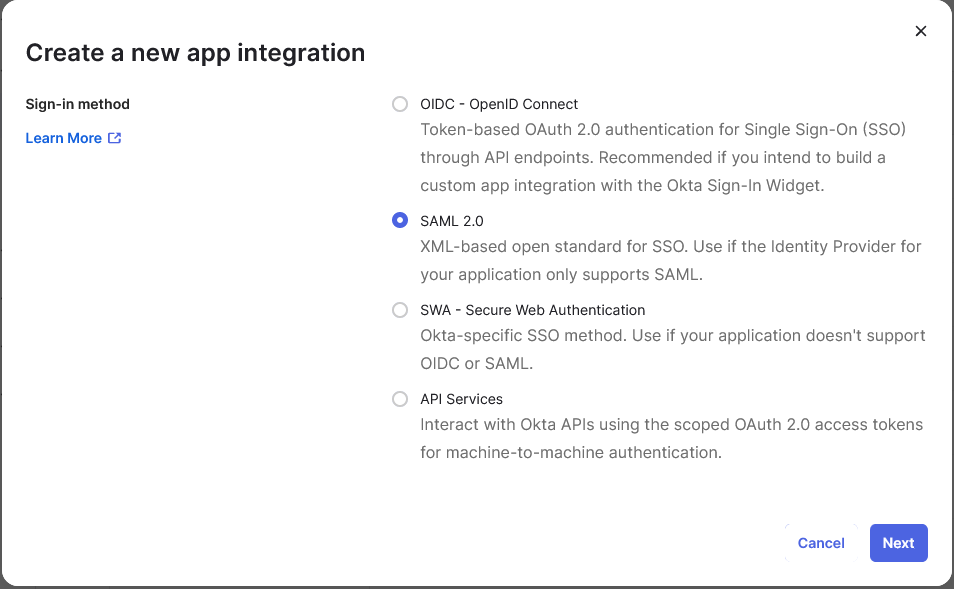

Seleziona Create New App, poi scegli SAML 2.0 come metodo di Sign-in.

-

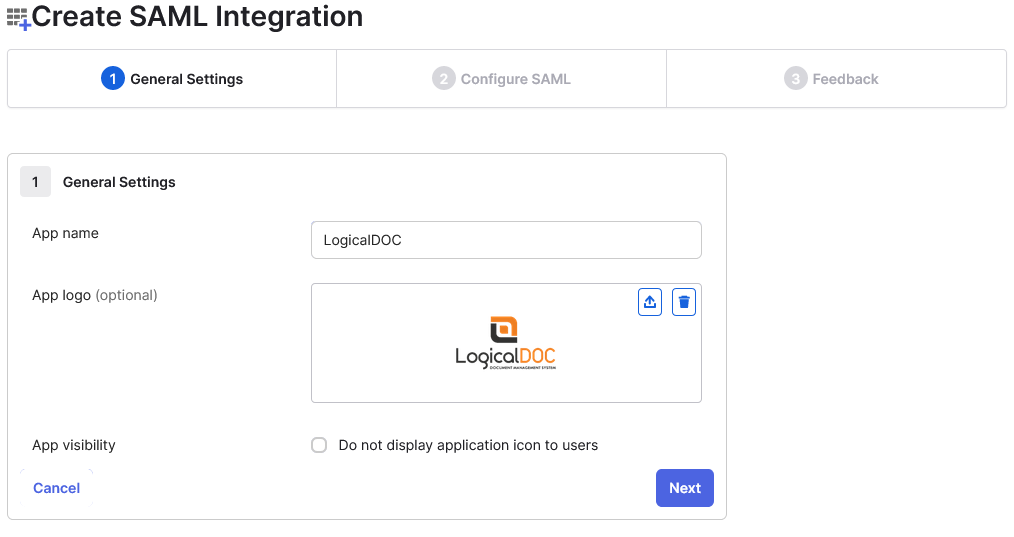

Inserisci le Impostazioni generali dell'applicazione, tra cui il nome dell'app e il logo dell'app (facoltativo). Si consiglia di mostrare l'icona dell'applicazione agli utenti, anche nell'app Okta Mobile. Se desideri utilizzare un logo LogicalDOC per l'applicazione, puoi scaricarne uno dalla nostra pagina.

-

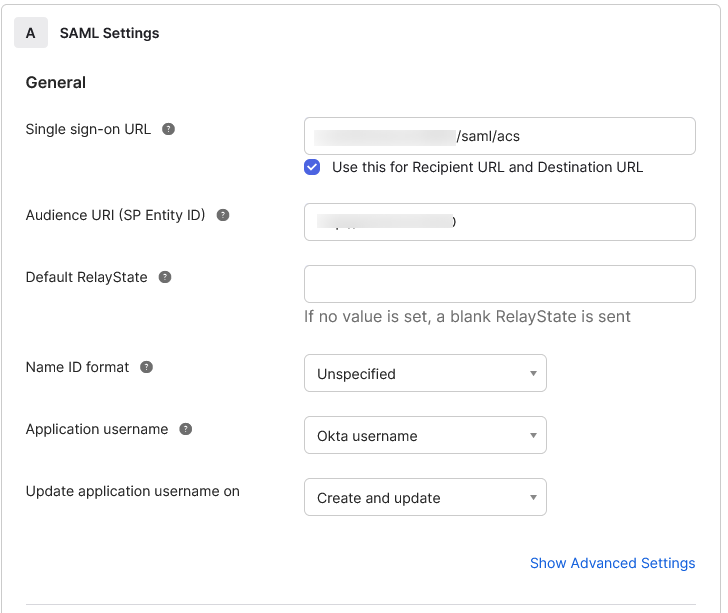

Entra in SAML Settings, tra cui:

-

Single sign-on URL: https://your_logicaldoc_url/saml/acs dove https://your_logicaldoc_url dovrebbe in genere corrispondere all'URL LogicalDOC.

-

Audience URI: l'identificatore che hai utilizzato nel passo 2 della preparazione di LogicalDOC

-

Name ID format: unspecified

-

Application username: Okta username

-

-

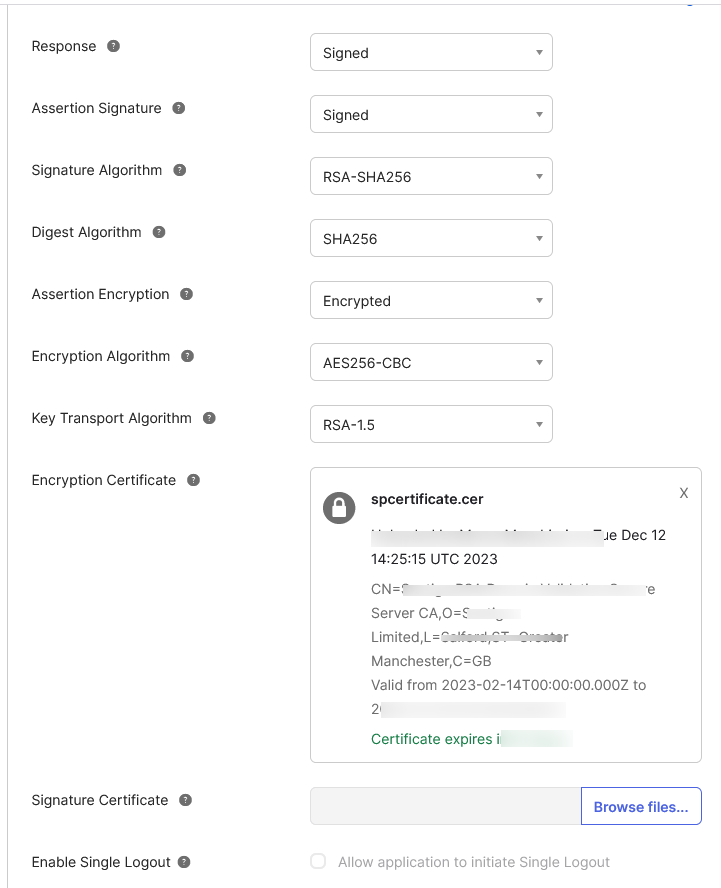

Per configurare la crittografia per la tua connessione SAML, seleziona Show Advanced Settings.

-

Imposta Assertion Encryption come Encrypted, quindi carica il certificato pubblico del fornitore di servizi generato in precedenza nel campo Certificato dell'SP.

-

Inserisci le dichiarazioni degli attributi utilizzate per mappare gli attributi tra Okta e LogicalDOC. Per ulteriori informazioni su quali attributi sono configurabili, consulta la nostra documentazione sulle impostazioni di configurazione SAML. Gli attributi email e nome utente sono obbligatori.

Esporta i metadati del provider di identità

Successivamente, esporta i metadati del provider di identità, che verranno successivamente caricati su LogicalDOC per completare la configurazione SAML.

-

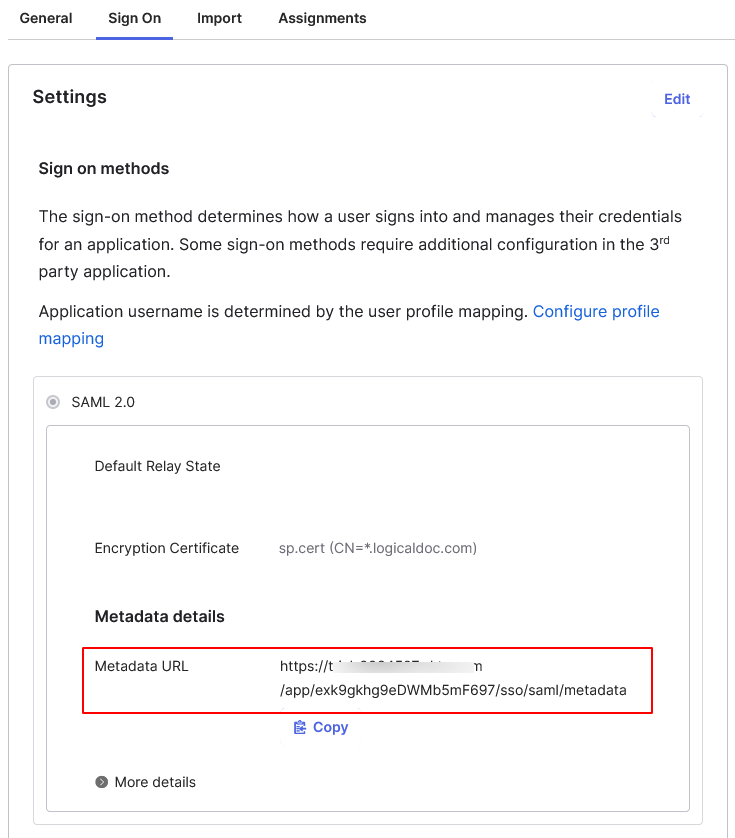

In Okta vai su Applications e qui clicca sulla voce LogicalDOC.

-

Apri la scheda Sign On e copia il Metadata URL

-

Per recuperare i metadati IdP (provider di identità), in un browser, incolla l'URL completo.

-

Vai su LogicalDOC in Amministrazione > Sicurezza > Single Sign-On SAML e carica il file di metadati del provider di identità nel campo Metadati dell'IdP.

Clicca sul pulsante Salva per confermare tutto.

Testa la login

Per verificare se tutto è stato configurato correttamente, puoi provare ad avviare un accesso da LogicalDOC in qualità di fornitore di servizi.

- Vai su LogicalDOC in Amministrazione > Sicurezza > Single Sign-On SAML e copia il collegamento del campo Accedi(è l'URL di base di LogicalDOC seguito da /saml/login).

- Apri un browser diverso e incolla l'URL e dovresti essere reindirizzato alla pagina di accesso di Okta.

- Qui inserisci le credenziali di un utente nel tuo Okta e dovresti essere loggato direttamente in LogicalDOC.