Single Sign-On SAML

Il Single Sign-On (SSO) consente agli utenti di accedere a più applicazioni con un unico ID utente e password senza dover reinserire le proprie credenziali. Lo standard SAML consente ai fornitori di identità di passare le credenziali ai fornitori di servizi. LogicalDOC può essere configurato per agire come un Service Provider (SP) SAML 2.0.

Il Security Assertion Markup Language (SAML) è uno standard aperto che consente ai provider d'identità (IdP), come Okta, di passare credenziali di autorizzazione ai fornitori di servizi (SP), come LogicalDOC.

In termini più semplici, significa che puoi utilizzare un set di credenziali per accedere a molti siti diversi. Con un account del Provider d'Identità SAML, puoi accedere a LogicalDOC e ad altri siti in modo sicuro con lo stesso account.

Il vantaggio principale è che aiuta gli amministratori a centralizzare la gestione degli utenti controllando a quali siti gli utenti hanno accesso con le credenziali del proprio provider di identità SAML.

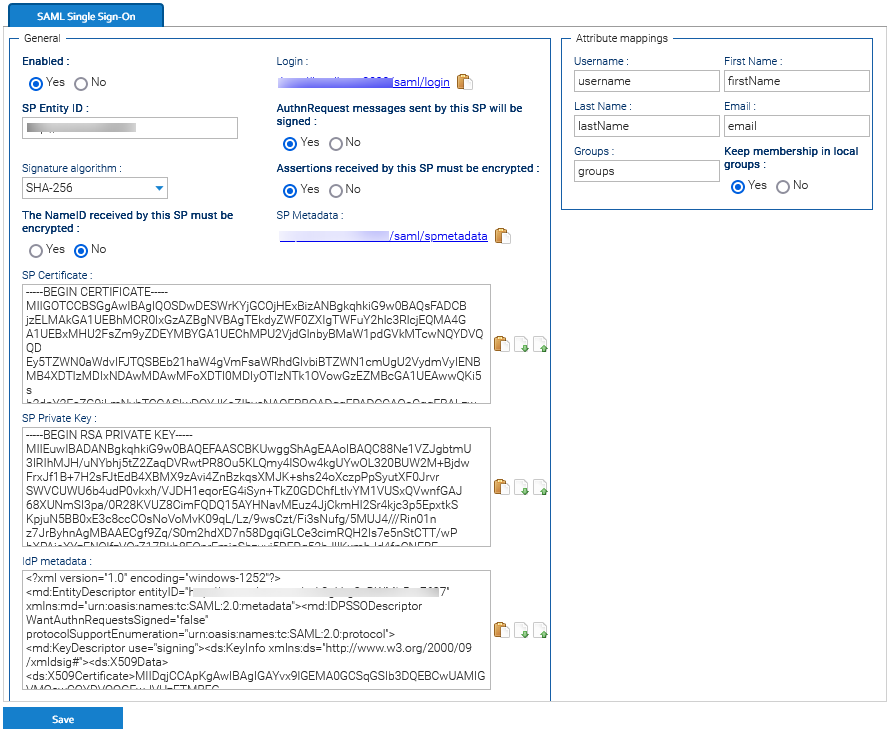

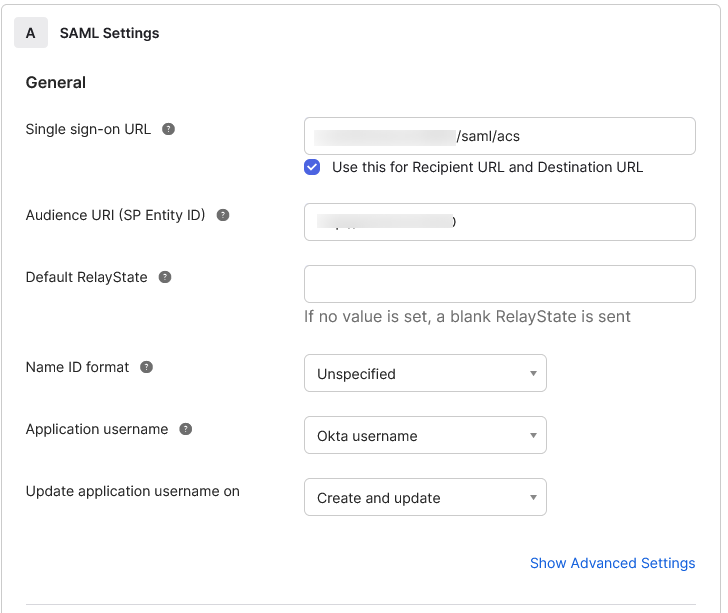

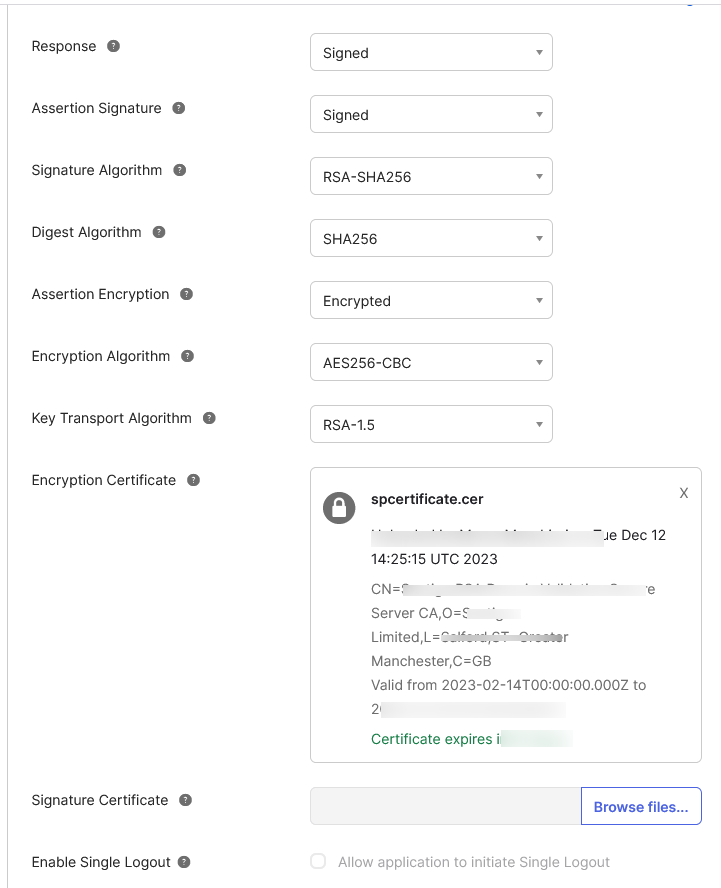

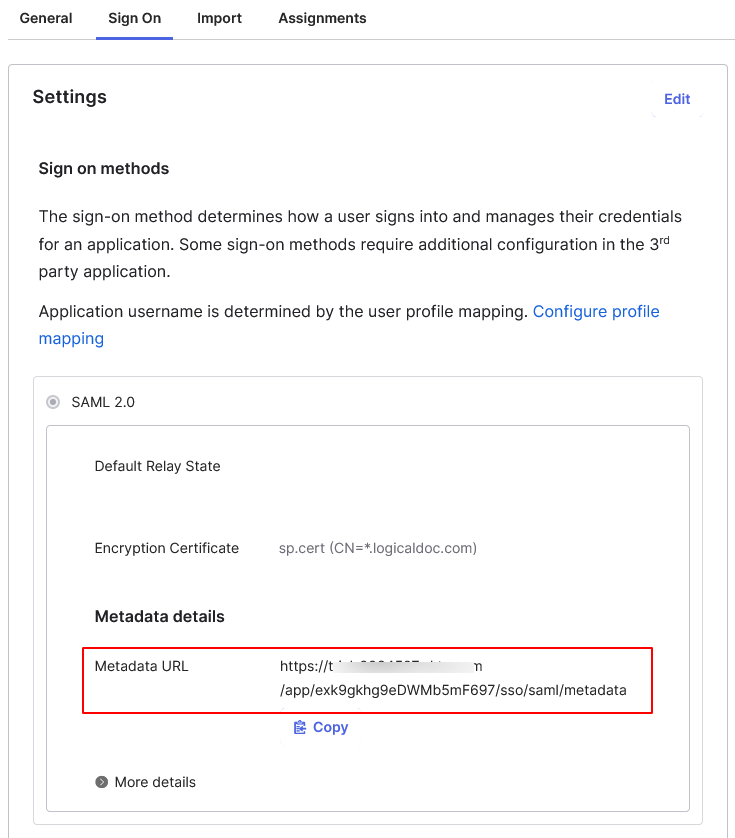

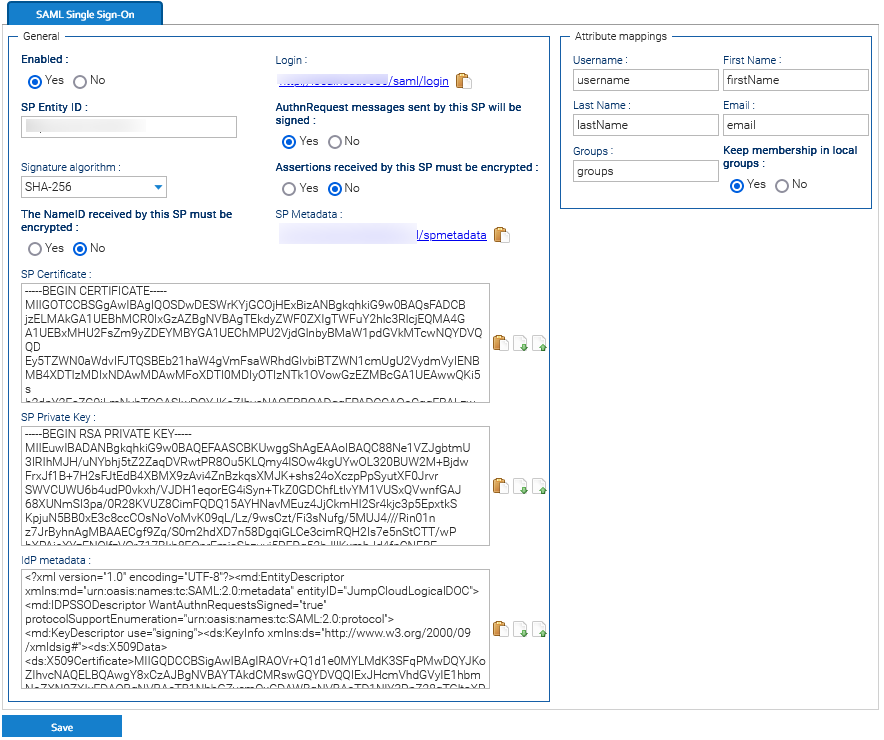

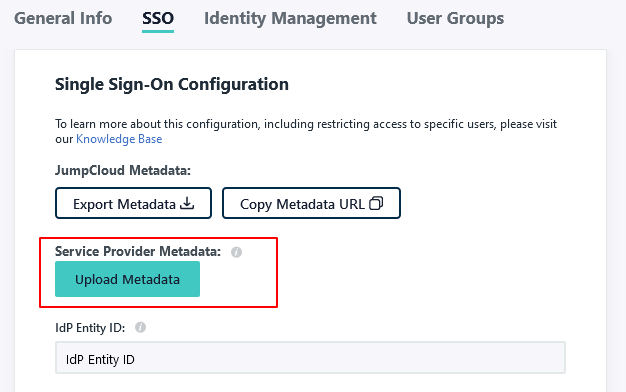

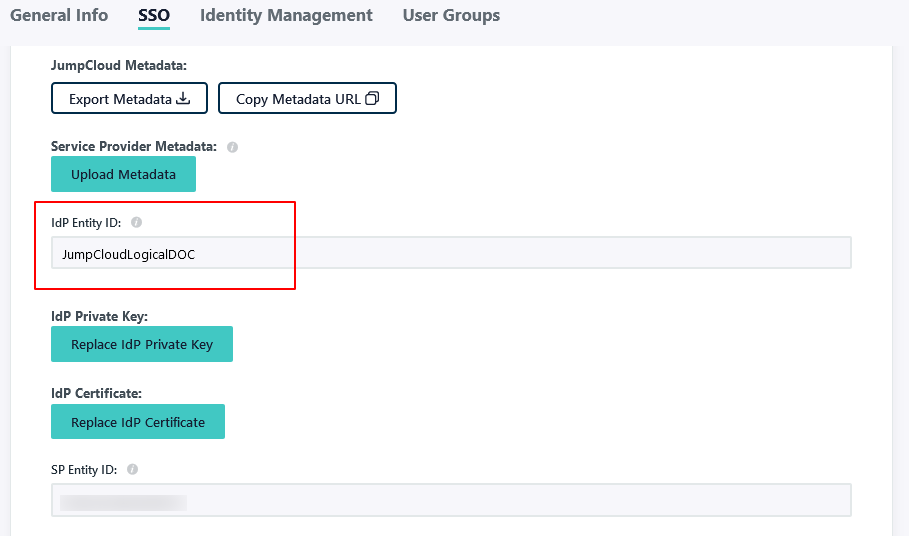

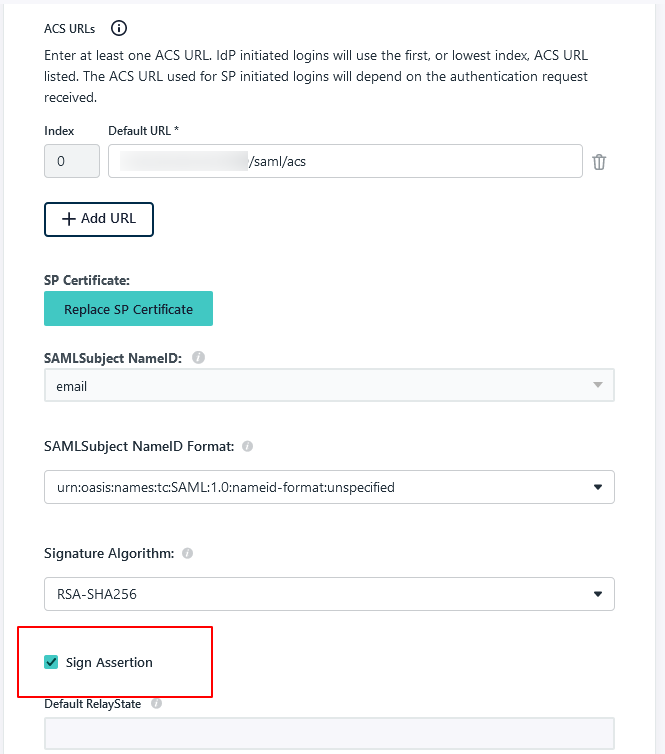

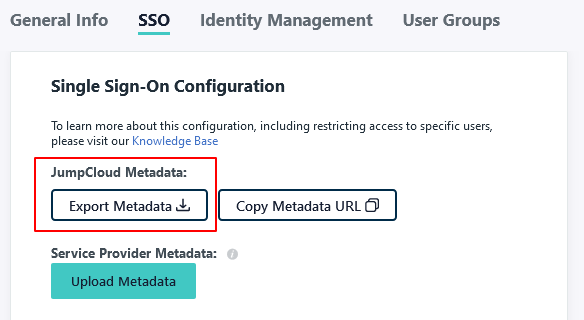

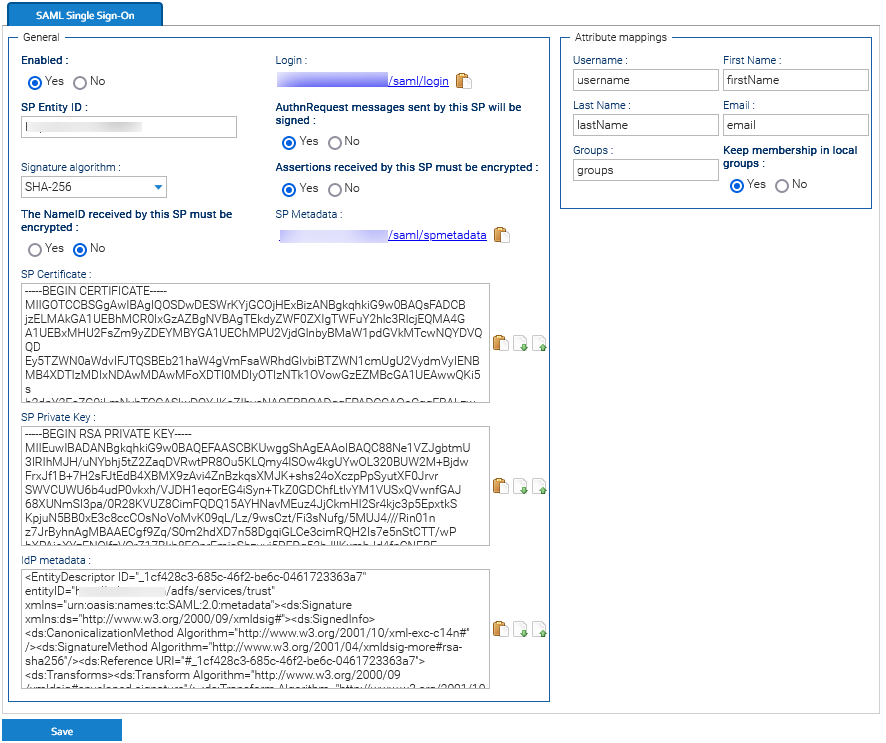

LogicalDOC supporta l'utilizzo di un singolo file di metadati per recuperare le informazioni di configurazione per il provider. Il file XML di metadati IdP contiene il certificato IdP, l'ID di entità e l'URL di reindirizzamento.

L'integrazione SAML Single Sign-On offre i seguenti vantaggi:

- Single Sign-On. Gli utenti possono accedere a LogicalDOC con le proprie credenziali SAML.

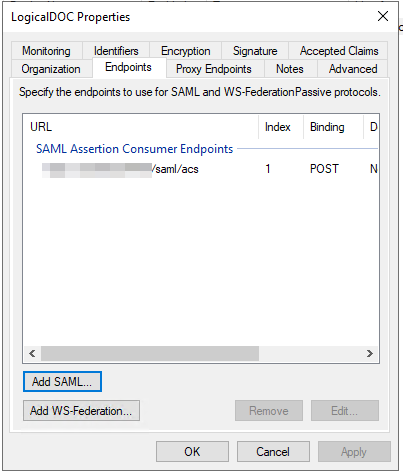

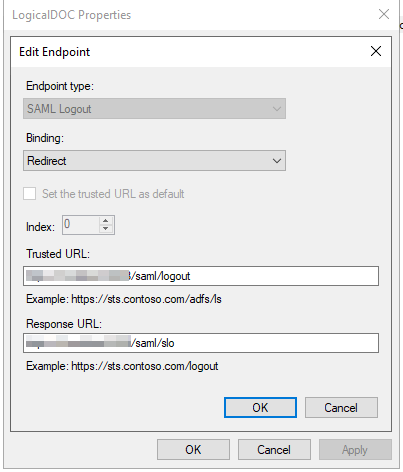

- Single Logout (SLO). Come opzione, un utente che esce da LogicalDOC verrà disconnesso da tutte le altre applicazioni a cui ha effettuato l'accesso utilizzando le stesse credenziali.

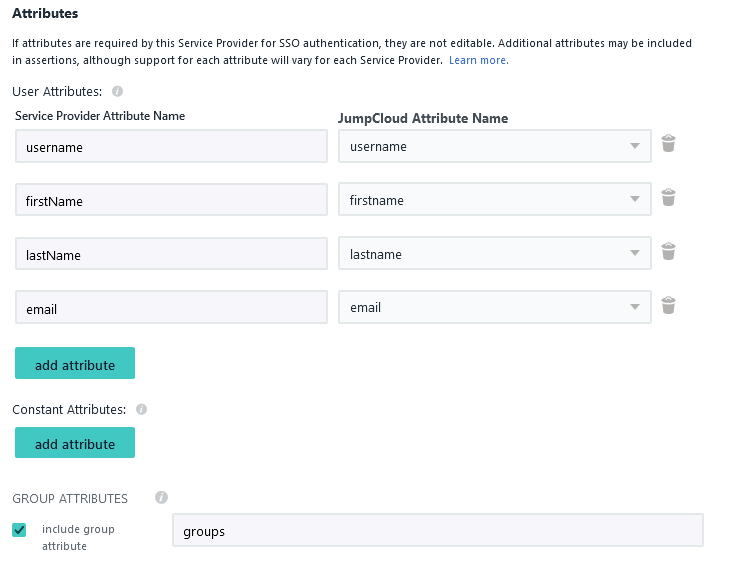

- Gestione centralizzata delle identità. Gli account LogicalDOC estraggono automaticamente gli attributi utente da SAML al momento dell'accesso, come nome completo, email e nome utente.

- Provisioning automatico dell'account. Gli account utente LogicalDOC vengono creati automaticamente la prima volta che un utente accede con le proprie credenziali SAML.

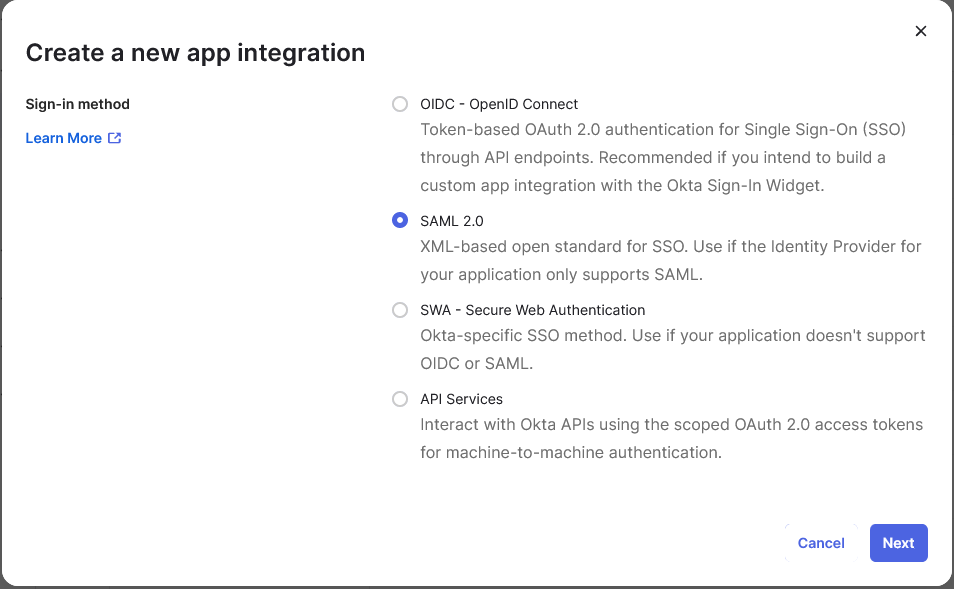

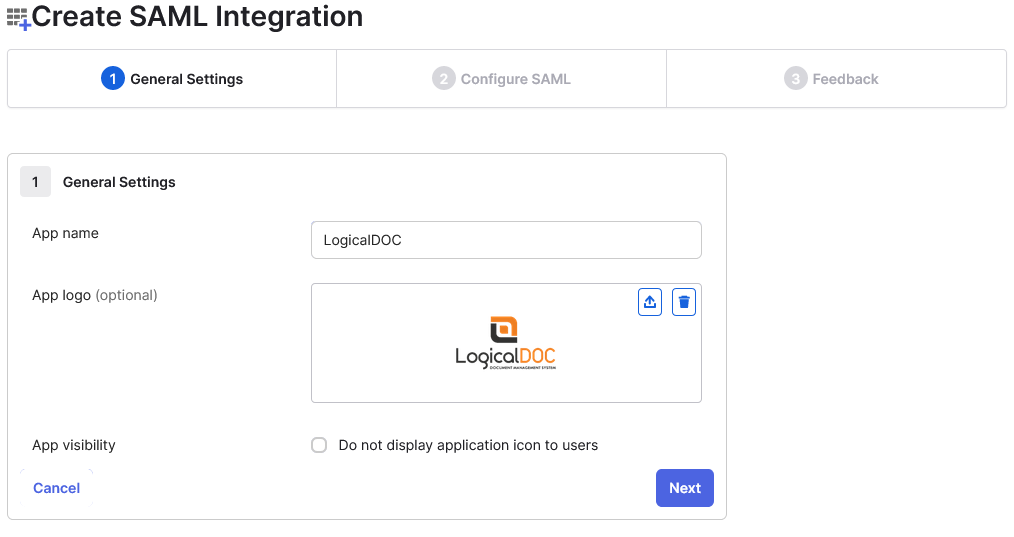

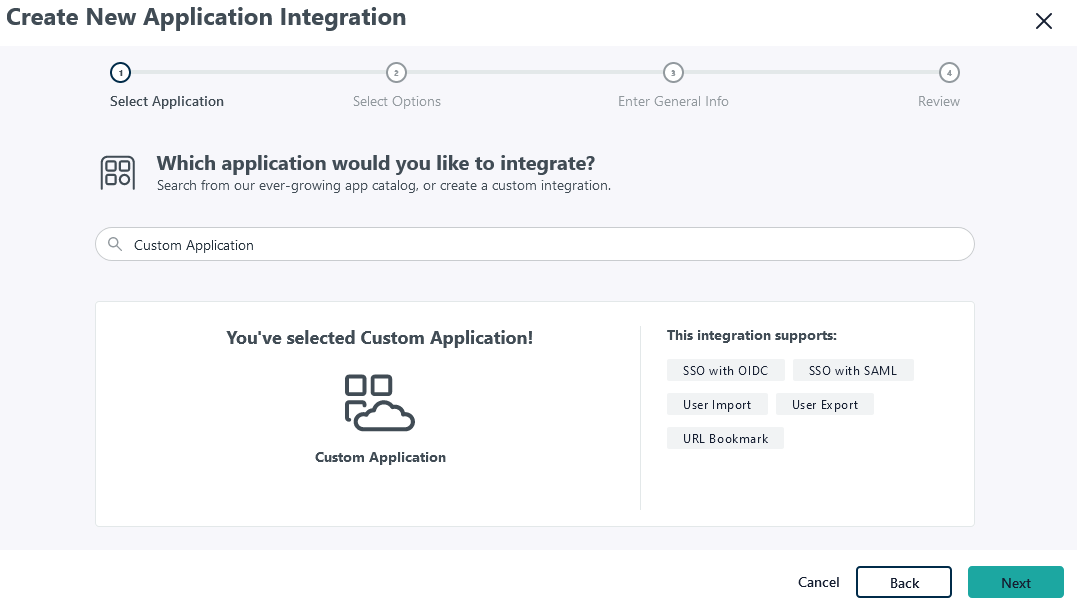

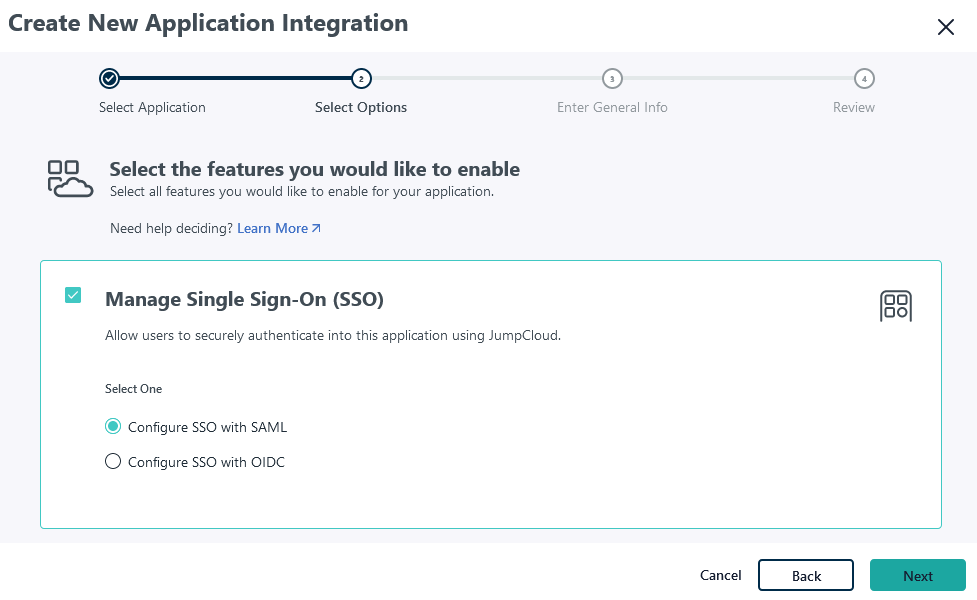

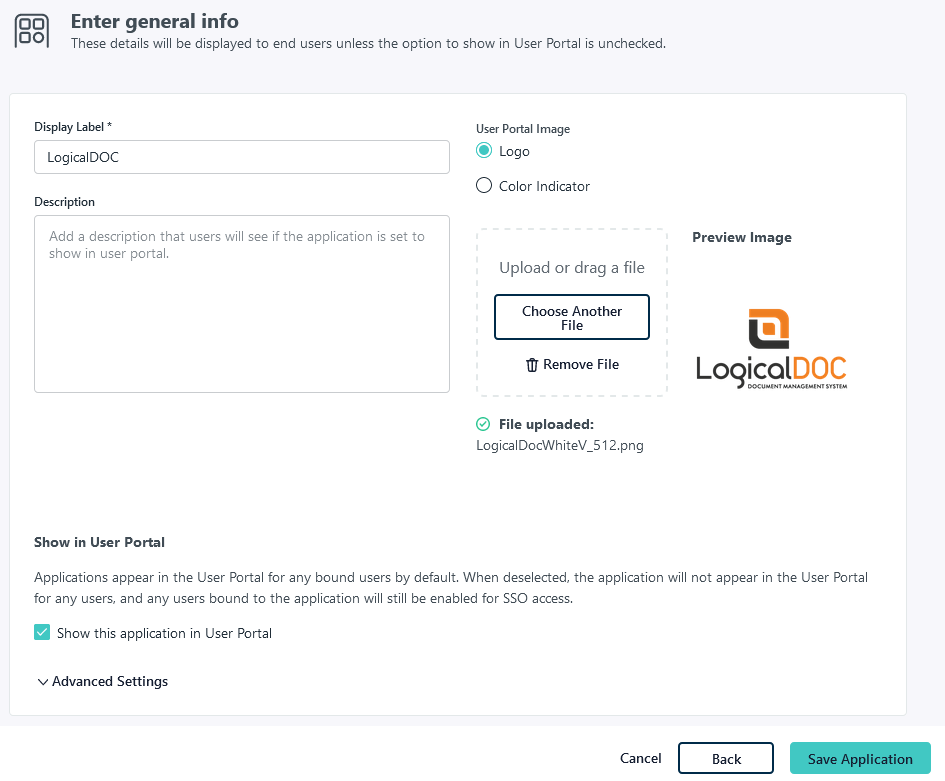

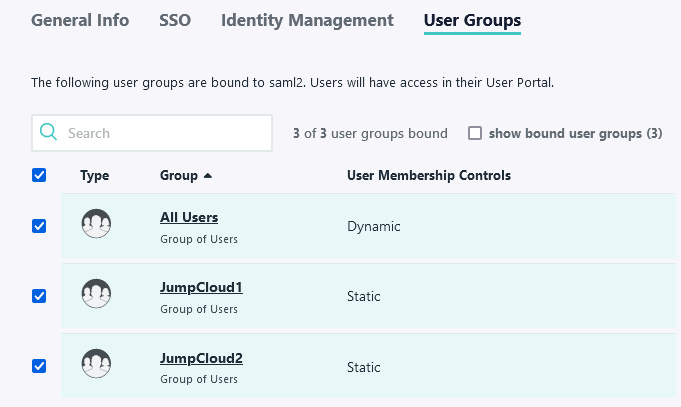

Al momento della stesura di questo articolo LogicalDOC è stato testato con Okta, JumpCloud e Microsoft ADFS come provider di identità (IDP), consultare i collegamenti seguenti per maggiori dettagli su come configurare SAML con questi provider.

Oltre a questi provider di identità, puoi anche configurare SAML per un IdP personalizzato. È importante testare le nuove versioni di LogicalDOC in un ambiente di staging per confermare che funzionerà con il tuo provider di identità.

Info

Anche se attivi il Single Sign-On, la pagina di accesso standard continua a essere disponibile e funziona normalmente.

Validazione

Puoi opzionalmente provvedere una procedura di automazione invocata ogni volta che un utente sta per essere autenticato tramite SAML per decidere se deve essere autenticato o meno, oppure per eseguire ulteriori elaborazioni sull'utente stesso. La procedura di automazione riceverà la variabile samlUser, utilizza il flag booleano samlUser.valid per contrassegnare l'utente come autorizzato o meno.

Dictionary available for the Automation in this context

Read the Automation manual for more information.