Single Sign-On SAML

El Single Sign-On (SSO) es una forma para que los usuarios inicien sesión en múltiples aplicaciones con una única identificación de usuario y contraseña sin tener que volver a ingresar sus credenciales. El estándar SAML permite a los proveedores de identidad pasar credenciales a los proveedores de servicios. LogicalDOC se puede configurar para actuar como Proveedor de Servicios (SP) SAML 2.0.

El Security Assertion Markup Language (SAML) es un estándar abierto que permite a los Proveedores de Identidad (IdP), como Okta, pasar credenciales de autorización a proveedores de servicios (SP), como LogicalDOC.

En términos más simples, significa que puede utilizar un conjunto de credenciales para iniciar sesión en muchos sitios diferentes. Con una cuenta de proveedor de identidad SAML, puede iniciar sesión en LogicalDOC y otros sitios de forma segura con la misma cuenta.

El principal beneficio es que ayuda a los administradores a centralizar la gestión de usuarios al controlar a qué sitios tienen acceso los usuarios con sus credenciales de proveedor de identidad SAML.

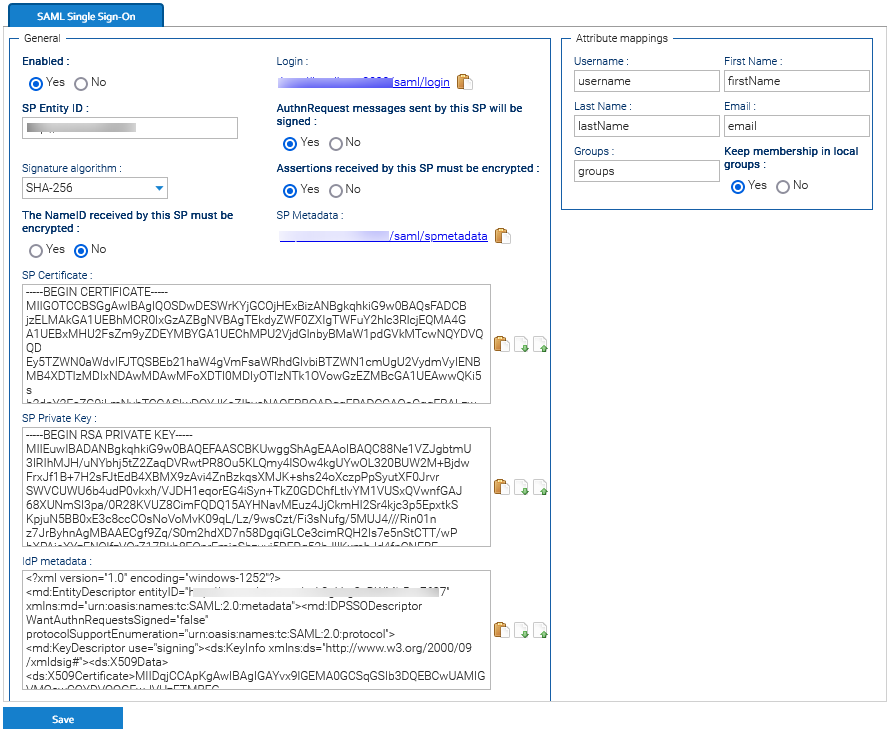

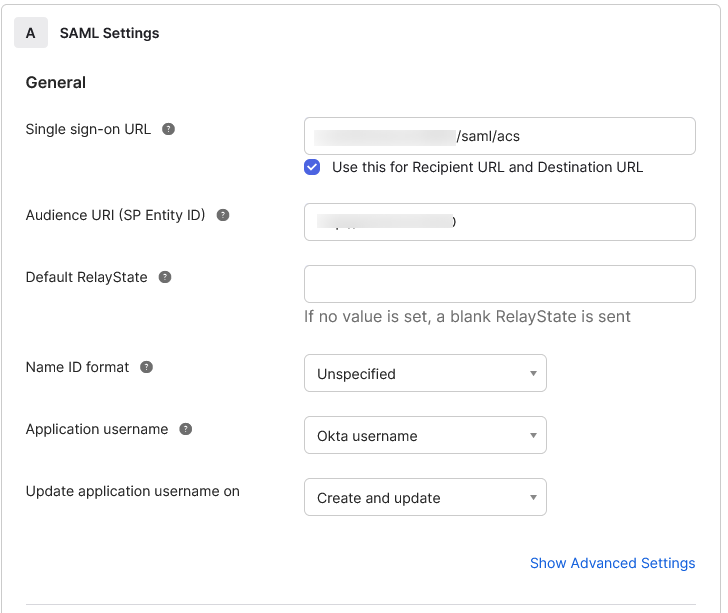

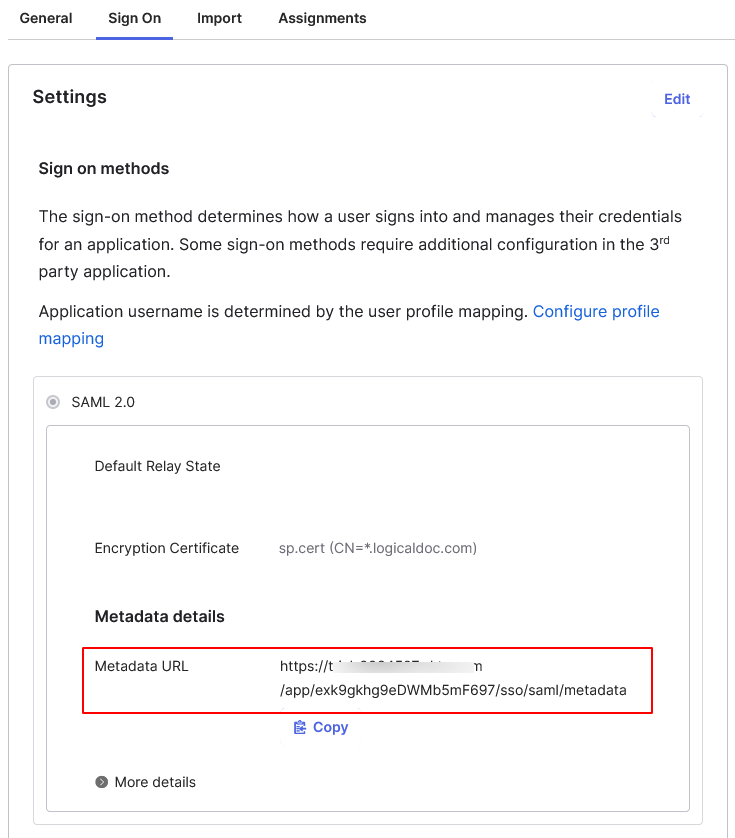

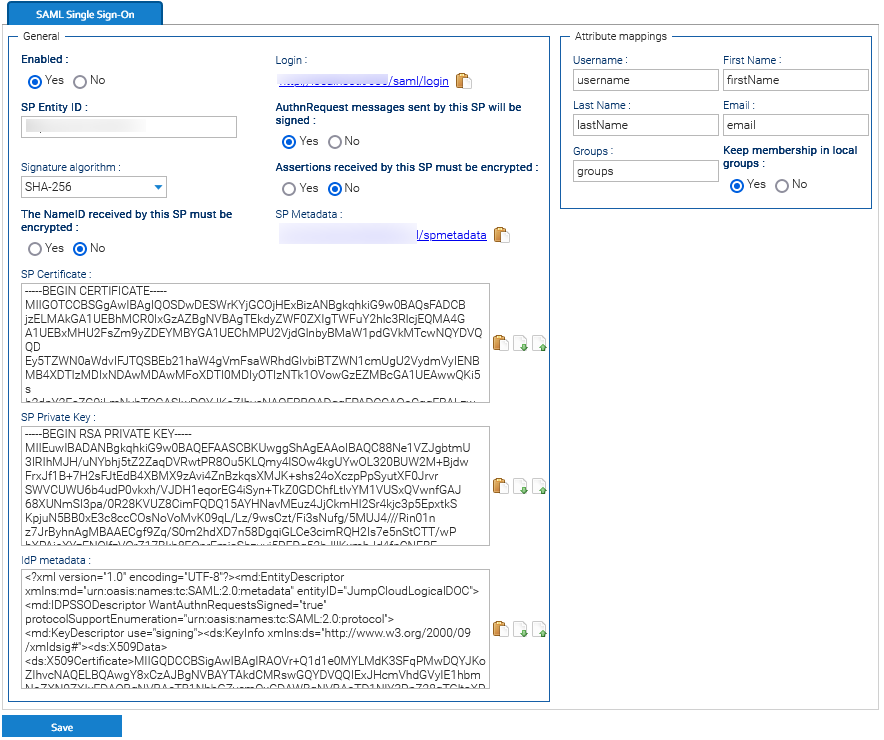

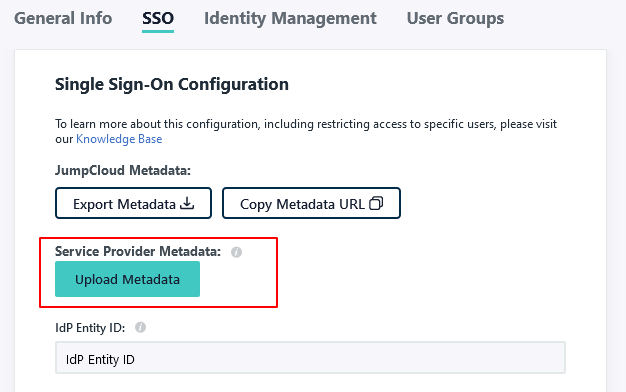

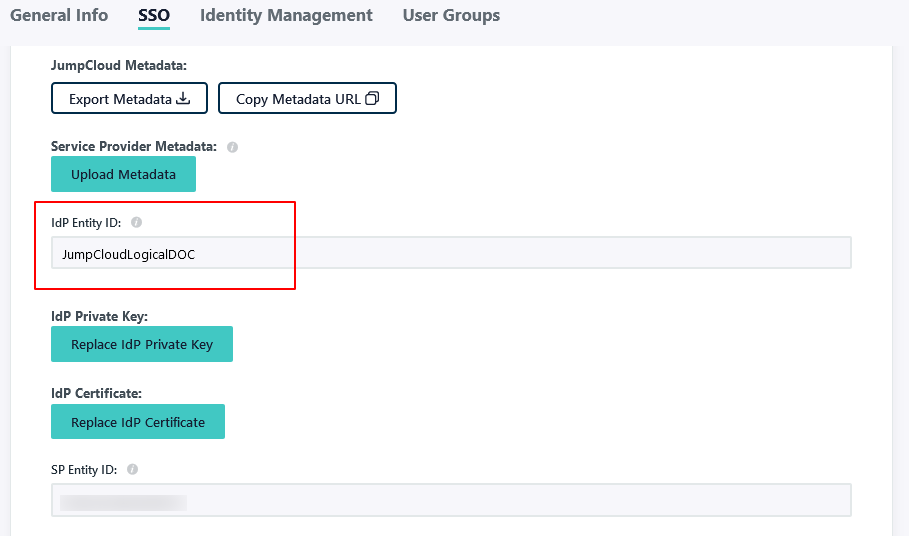

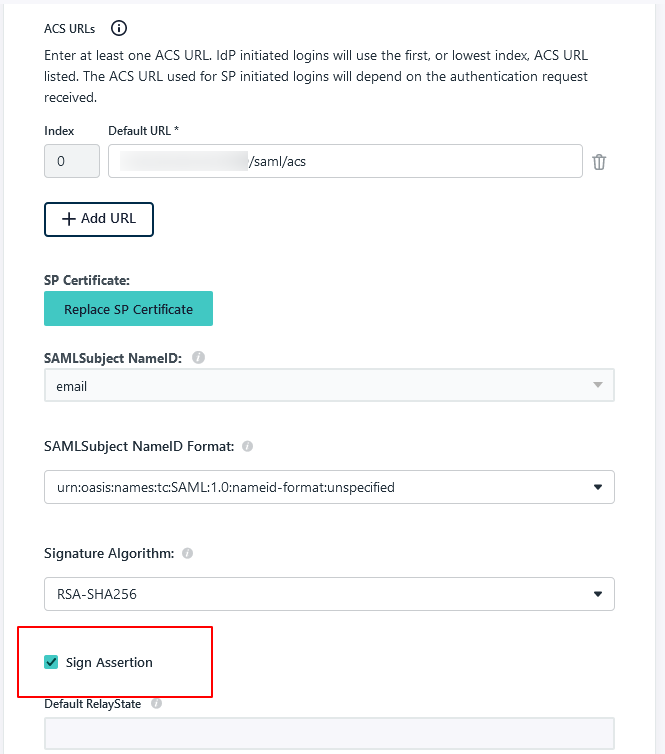

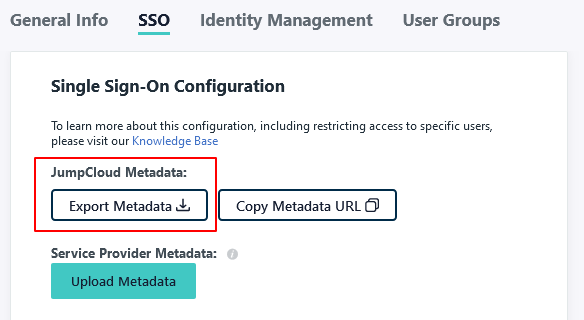

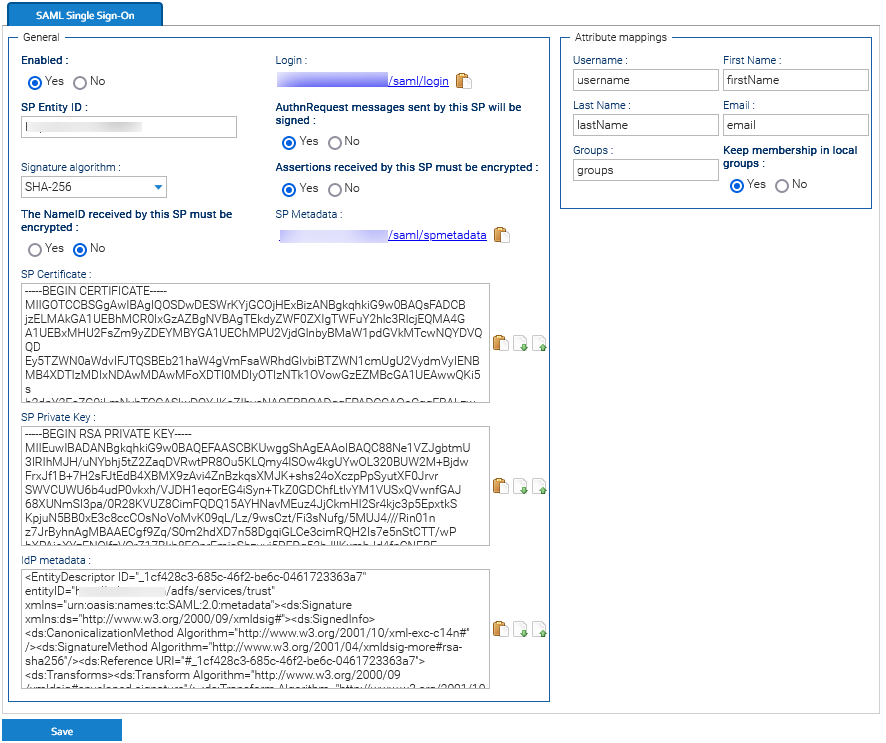

LogicalDOC permite el uso de un único archivo de metadatos para recuperar información de configuración para el proveedor de identidad. El archivo XML de metadatos contiene el certificado del IdP, el ID de entidad y la URL de redireccionamiento.

La integración de inicio de sesión único SAML ofrece los siguientes beneficios:

- Single Sign-On. Los usuarios pueden iniciar sesión en LogicalDOC con sus credenciales SAML.

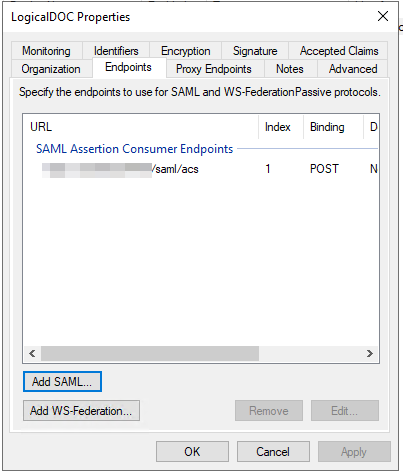

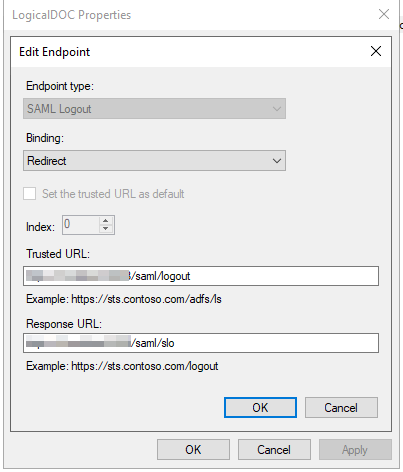

- Single Logout (SLO). Como opción, un usuario que cierra sesión en LogicalDOC cerrará sesión en todas las demás aplicaciones en las que inició sesión con las mismas credenciales.

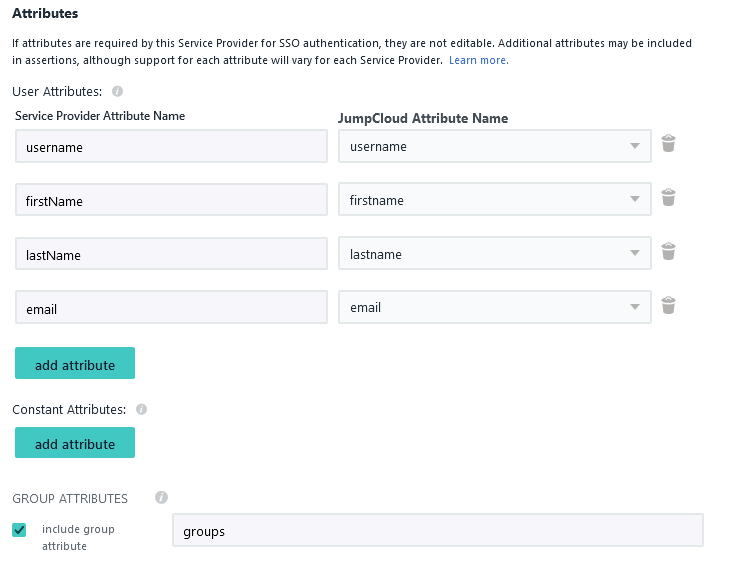

- Gestión de identidad centralizada. Las cuentas de LogicalDOC extraen automáticamente los atributos del usuario de SAML al iniciar sesión, como el nombre completo, el correo electrónico y el nombre de usuario.

- Aprovisionamiento automático de cuentas. Las cuentas de usuario de LogicalDOC se crean automáticamente la primera vez que un usuario inicia sesión con sus credenciales SAML.

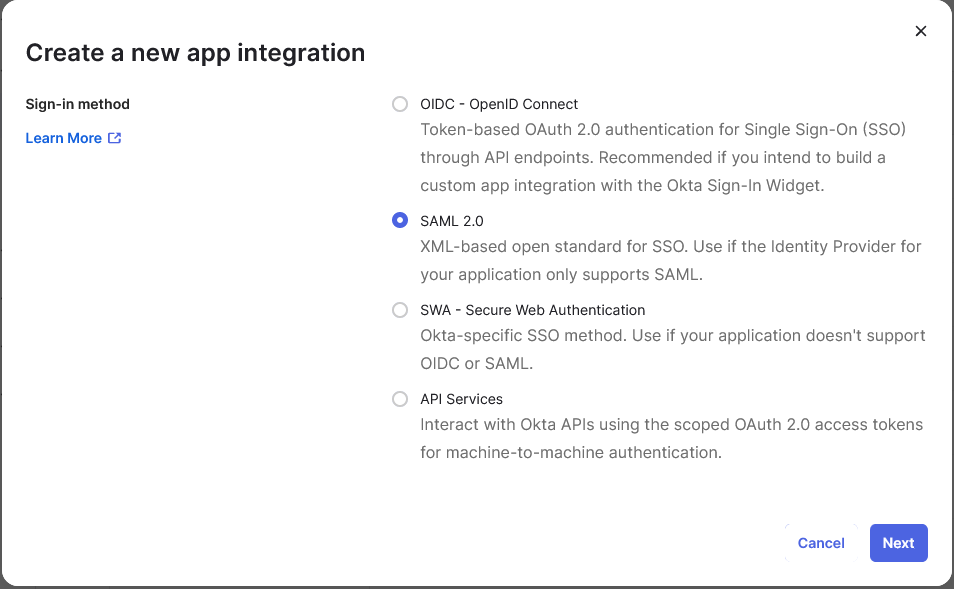

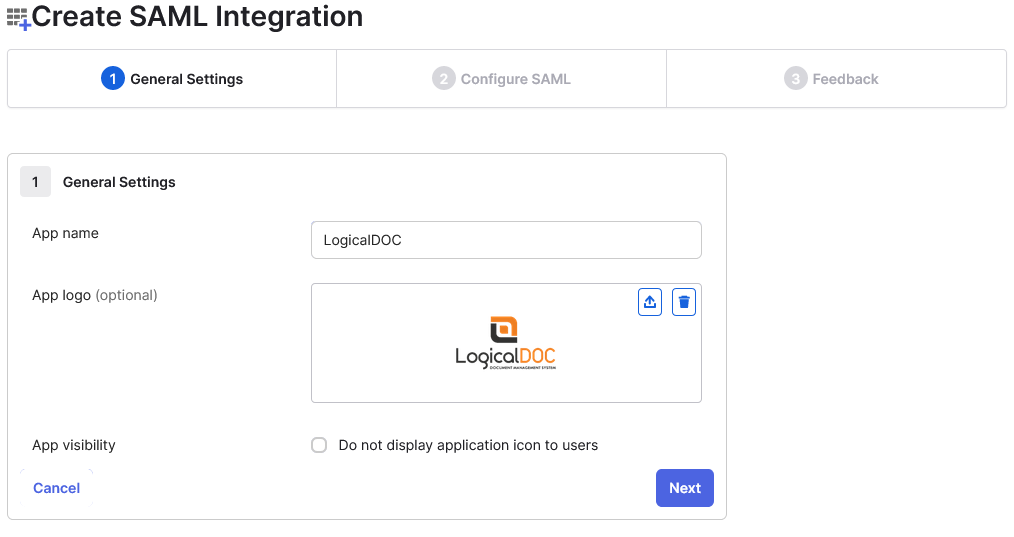

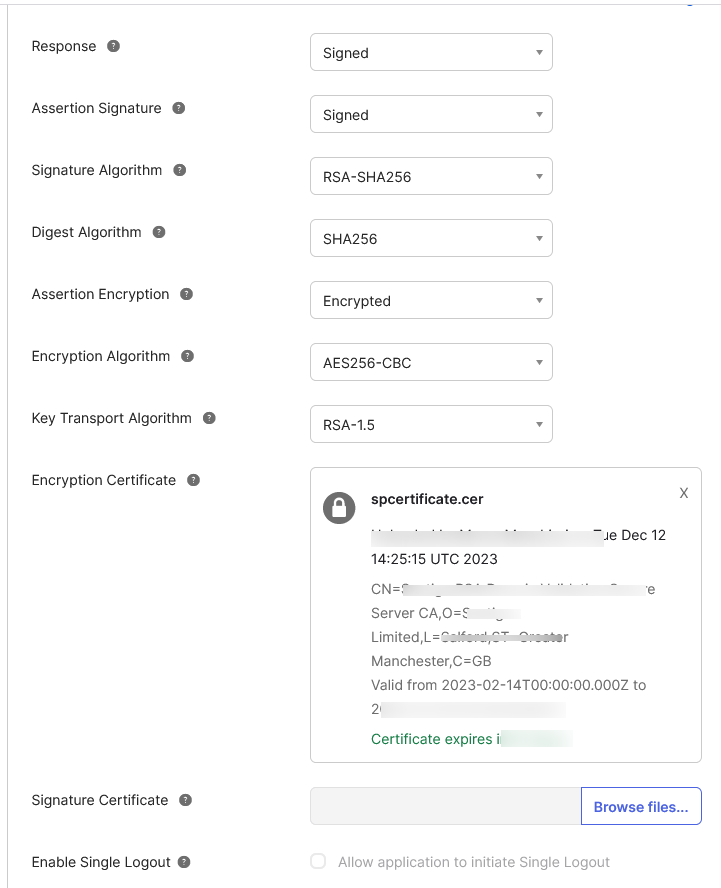

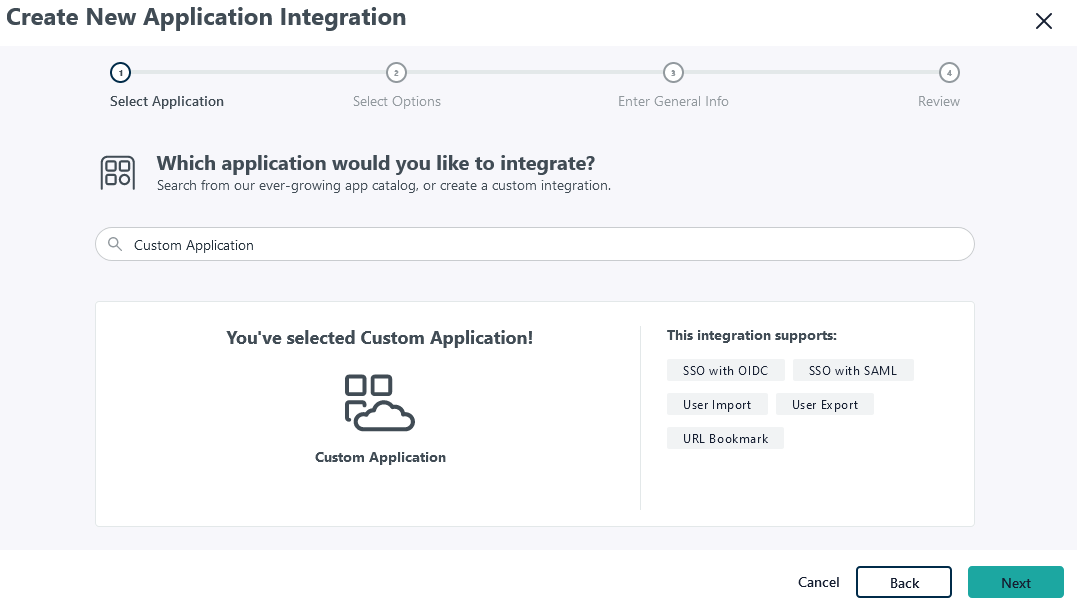

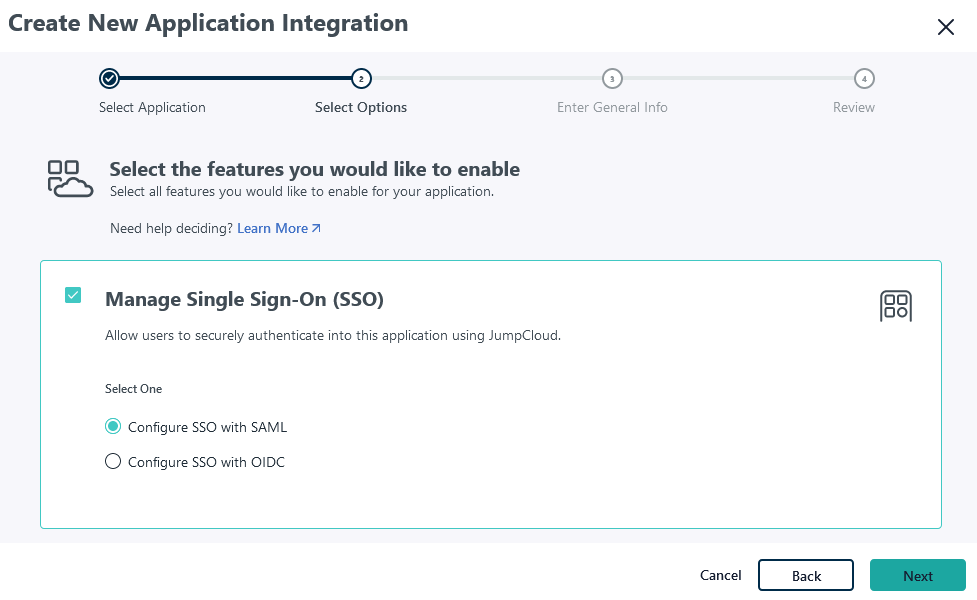

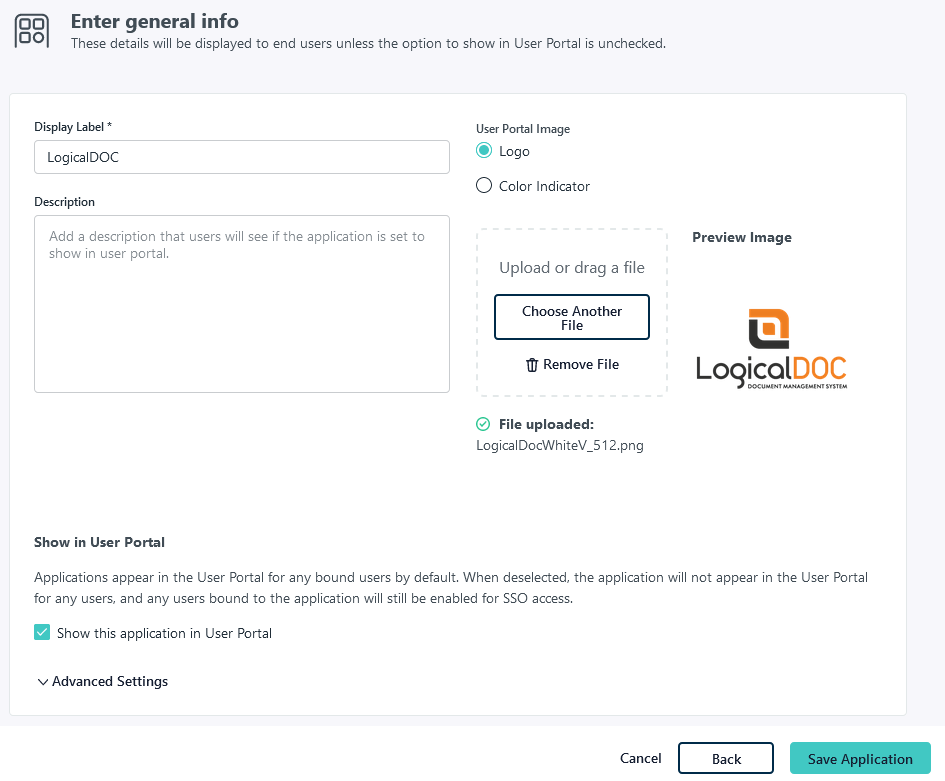

Al momento de escribir este artículo, LogicalDOC se probó con Okta, JumpCloud y Microsoft ADFS como Proveedores de Identidad (IDP). Consulte los enlaces a continuación para obtener más detalles sobre cómo configurar SAML con estos proveedores.

Además de estos proveedores de identidades, también puede configurar SAML para un IdP personalizado. Es importante que pruebe nuevas versiones de LogicalDOC en un entorno de prueba para confirmar que funcionará con su Proveedor de Identidad.

Info

Incluso si habilita el Single Sign-On, la página de inicio de sesión estándar continúa estando disponible y funciona como siempre.

Validación

Podes opcionalmente proveer una rutina de automatización que se invoca cada vez que un usuario está a punto de ser autenticado a través de SAML para decidir si debe autenticarse o no, o para realizar más elaboraciones sobre el propio usuario. La rutina de automatización recibirá la variable samlUser, use la bandera booleana samlUser.valid para marcar al usuario como autorizado o no.

Dictionary available for the Automation in this context

Read the Automation manual for more information.