Autenticazione a Due Fattori (2FA)

Attualmente si consiglia ora l'autenticazione a due fattori per proteggere l'accesso ai servizi Internet e proteggersi da attacchi di phishing e furto di credenziali. Questa autenticazione genera codici di verifica in due passaggi per gli utenti sui loro dispositivi, aumentando così la sicurezza del tuo account richiedendo un secondo passaggio di verifica al momento dell'accesso.

L'autenticazione a due fattori rende difficile agli hacker accedere agli account online e ai dispositivi di una persona a causa del suo livello di sicurezza avanzato. Non è sufficiente riconoscere la password della vittima per passare la verifica dell'autenticazione. Per impedire che i dati dei propri utenti siano "hacker", i servizi online stanno progressivamente introducendo 2FA. L'autenticazione a due fattori è responsabile dell'accesso e del controllo dei dati e dei sistemi sensibili.

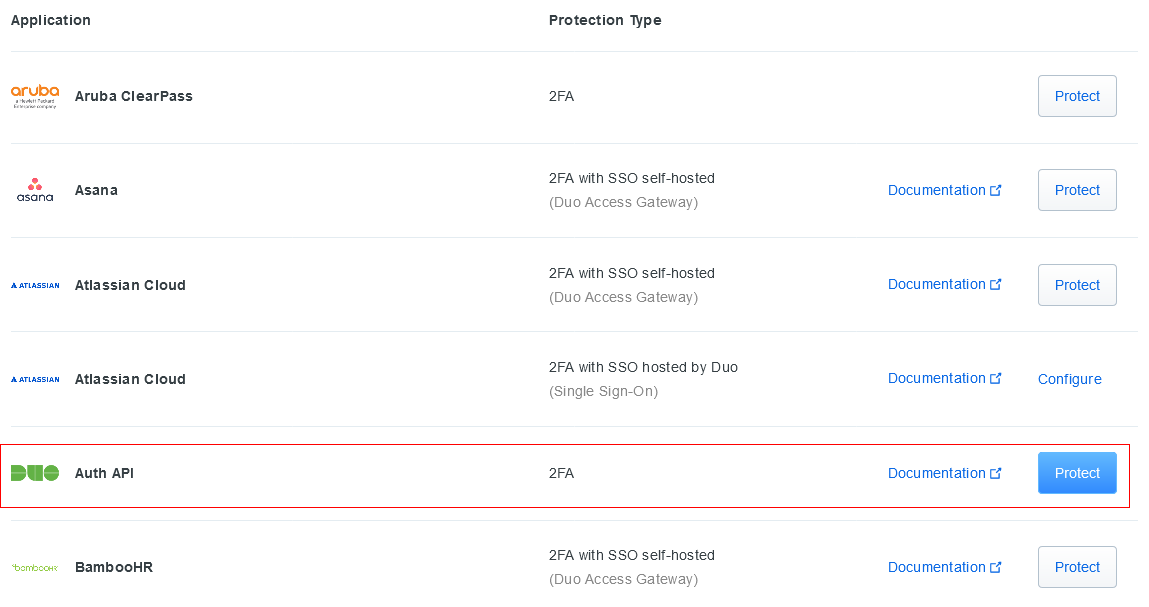

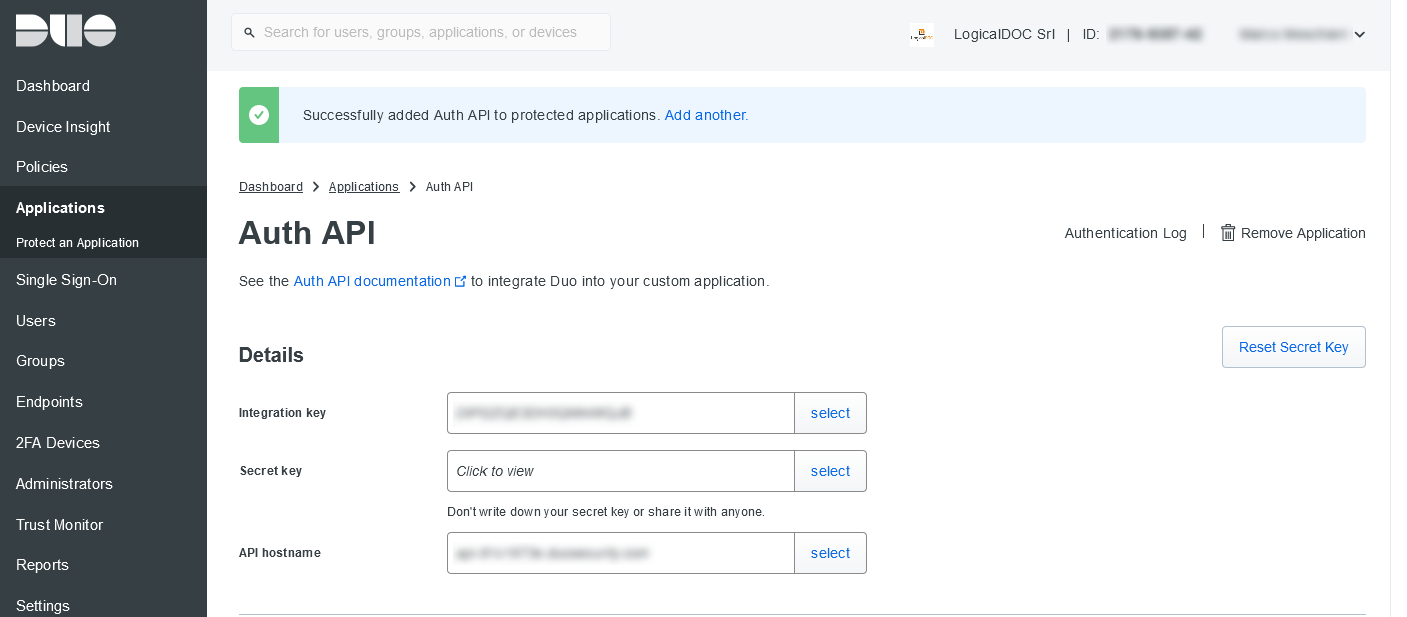

LogicalDOC supporta l'autenticazione a due fattori che integra le più comuni tecnologie 2FA come Goole Authenticator, Yubikey o Duo.

Una volta abilitata l'autenticazione a due fattori, dopo aver inserito le credenziali può apparire un secondo pannello di accesso che chiede di inserire la chiave del secondo fattore::

1

|

2

|

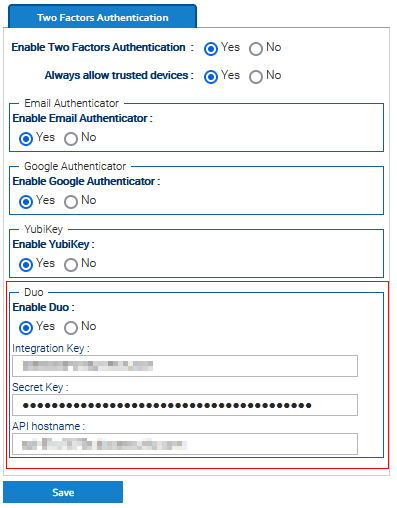

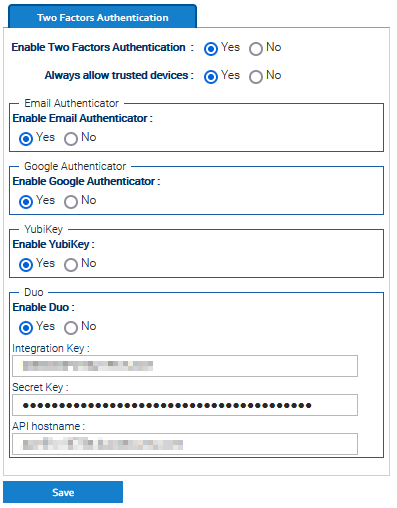

Abilita questa funzione in Amministrazione > Sicurezza > Autenticazione a Due Fattori e abilita anche gli autenticatori che si desidera supportare.

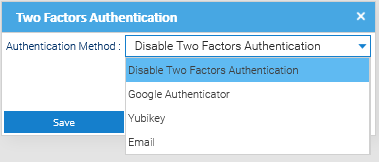

Fatto ciò, ciascun utente può abilitare il 2FA utilizzando il menu Account > Sicurezza > Autenticazione a Due Fattori.

In ogni caso l'amministratore può forzare la 2FA su utenti specifici. Per fare ciò, accedere a Amministrazione > Sicurezza > Utenti e fare clic con il tasto destro del mouse su un utente, quindi scegliere Autenticazione a Due Fattori.

Nel popup, scegli un autenticatore e segui le indicazioni. Si noti che, in generale, gli autenticatori richiedono la presenza fisica del dispositivo di autenticazione.