Autenticazione Esterna

L'applicazione è in grado di gestire l'autenticazione utenti attraverso sistemi esterni oltre all'autenticazione standard. Siamo in grado di autenticare gli utenti nei sistemi di Active Directory e LDAP.

Si prega di entrare nella sezione di Amministrazione > Sicurezza > Autenticazione Esterna

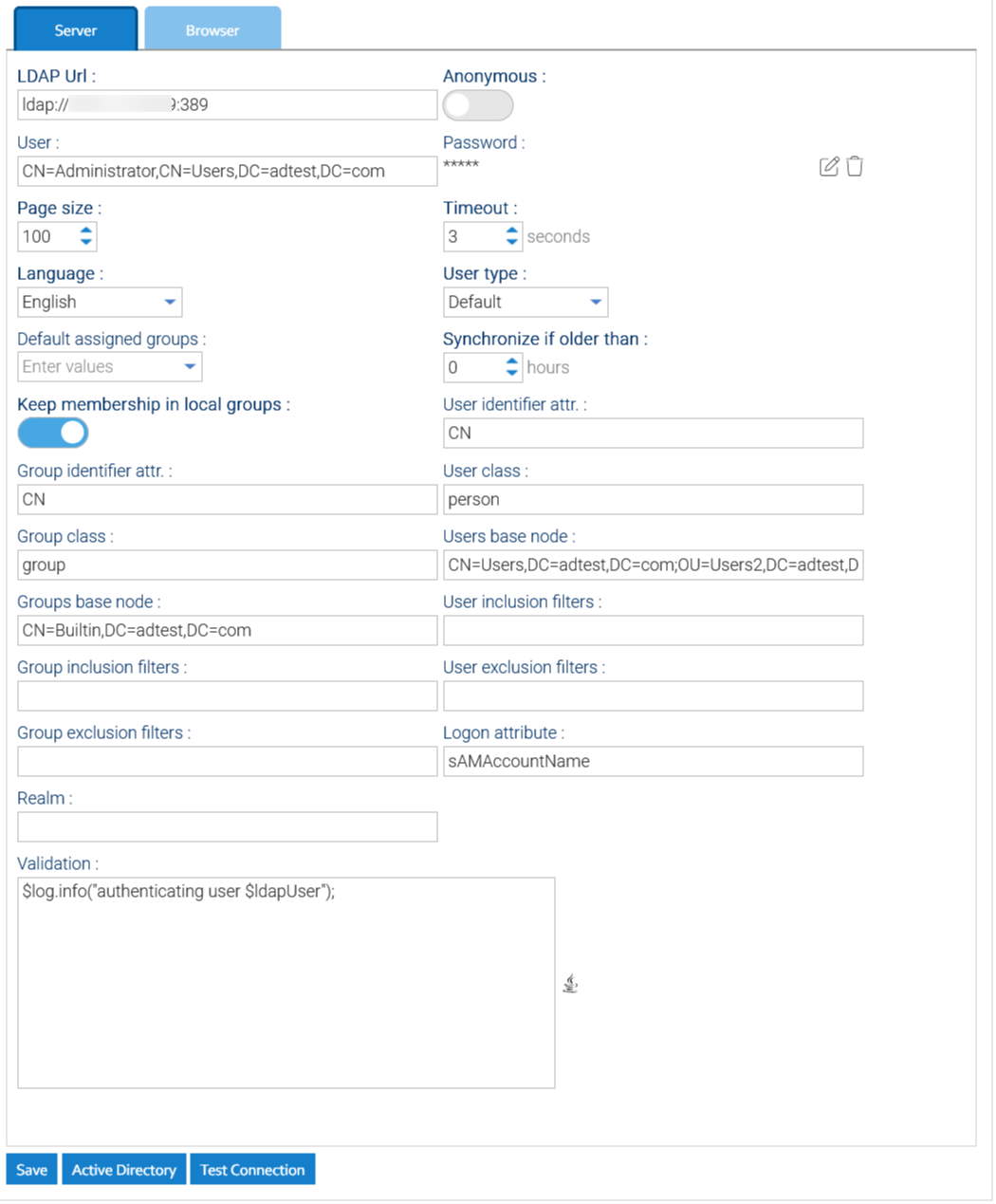

Qui è possibile configurare la connessione a un set di server LDAP e/o AD:

- URL: complete connection URL to the external authentication server including port number (for ActiveDirectory it is 389)

- Utente: utente che può eseguire ricerche all'interno del vostro LDAP/ActiveDirectory (per Active Directory dovete mettere il nome canonico dell'utente)

- Password: password per collegarsi

- Nodo base utenti: nome canonico del nodo principale in cui si trovano gli utenti (è possibile definire più nodi separati da punto e virgola ';')

- Nodo base gruppi: nome canonico del nodo principale in cui si trovano i gruppi(è possibile definire più nodi separati da punto e virgola ';')

- Filtri Inclusione / Esclusione utenti: elenchi di espressioni separati da virgole per limitare i nomi utente da consentire, eg: inclusione: usr*,user* esclusione: sysem*,Administrator,Sysadmin

- Filtri Inclusione / Esclusione gruppi: elenchi di espressioni separati da virgole per limitare i nomi di gruppi da consentire, eg: inclusione: grp*,group*,staff esclusione: Admin*,Power*

- Mantieni appartenenza a gruppi locali: se abilitata, le appartenenze definite in LogicalDOC verranno conservate altrimenti verranno sovrascritte da quelle specificate nel server LDAP o AD

- Tempo d'attesa: tempo massimo di attesa per una risposta dal server di autenticazione

- Sincronizza se più vecchio di: numero di ore dopo le quali il profilo dell'utente locale viene aggiornato con i dati correnti dalla directory (0 significa sincronizzare sempre, -1 significa non sincronizzare mai)

- Validazione: una procedura di automazione invocata ogni volta che un utente sta per essere autenticato tramite LDAP per decidere se deve essere autenticato o meno, oppure per eseguire ulteriori elaborazioni sull'utente stesso. La procedura di automazione riceverà la variabile ldapUser, utilizza il flag booleano ldapUser.valid per contrassegnare l'utente come autorizzato o meno.

Dizionario disponibile per l'Automazione in questo contesto

| CONTESTO DI AUTOMAZIONE: AUTENTICAZIONE ESTERNA | ||

|---|---|---|

| Variabile | Classe Java | Descrizione |

| ldapUser | l'utente che viene autenticato | |

Leggi il manuale dell'Automazione per maggiori informazioni.

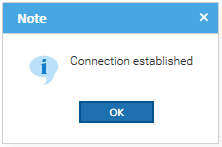

Per controllare se i parametri di connessione sono corretti, basta cliccare su Verifica connessione.

Dopo aver collegato la directory esterna, cliccare su Salva per rendere persistenti le modifiche.

Autenticazione al volo

La prossima volta che un utente tenta di accedere a LogicalDOC, sarà autenticato contro il vostro LDAP/ActiveDirectory prima, e se il processo viene completato con successo, il profilo dell'utente (ma non la password) viene anche automaticamente importato in LogicalDOC.

Importare gli utenti manualmente

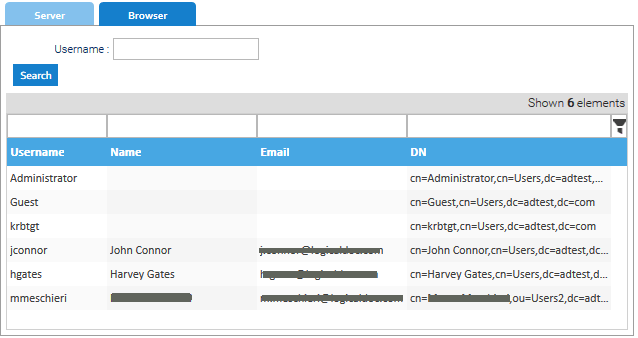

Di tanto in tanto potresti voler importare manualmente un nuovo utente da LDAP/ActiveDirectory, in questo caso, aprire la scheda Navigatore e qui cliccare su Cerca per trovare tutti gli utenti che si trovano a qualsiasi livello nel nodo di base configurato.

Right click on the user you want to import and select Import. When the user is imported, the groups he belongs to(and that fall below the groups base node you configured before) are imported as welll.

Politiche di sicurezza

Quando l'utente viene importato per la prima volta, si dovranno poi concedere a lui e/o ai suoi gruppi le autorizzazioni in LogicalDOC. Per impostazione predefinita, l'utente importato ha le stesse autorizzazioni concesse al gruppo ospite.

Implicazioni di sicurezza

LogicalDOC ha bisogno di recuperare le informazioni del profilo dell'utente da LDAP (e-mail, telefono ecc.), quindi richiede la serializzazione. Si prega di utilizzare solo server LDAP affidabili e comunque di connettersi a esso con credenziali di autorizzazione di sola letturaActive Directory

Clicca su Active Directory per applicare alcuni parametri standard adatti per la connessione a un server di dominio AD.