Autenticación de Dos Factores (2FA)

Actualmente, se recomienda la autenticación de dos factores para asegurar el inicio de sesión en los servicios de Internet y proteger contra los ataques de phishing y el robo de credenciales. Esta autenticación genera códigos de verificación en dos pasos para los usuarios en sus dispositivos, por lo que aumenta la seguridad de su cuenta al requerir un segundo paso de verificación en el momento del acceso.

La autenticación de dos factores dificulta que los piratas informáticos accedan a las cuentas en línea y a los dispositivos de las personas debido a su avanzado nivel de seguridad. No es suficiente reconocer la contraseña de la víctima para pasar la verificación de autenticación. Para evitar que los datos de sus usuarios provengan de hackers, los servicios en línea están introduciendo progresivamente 2FA. La autenticación de dos factores es responsable de acceder y controlar los datos y sistemas sensibles.

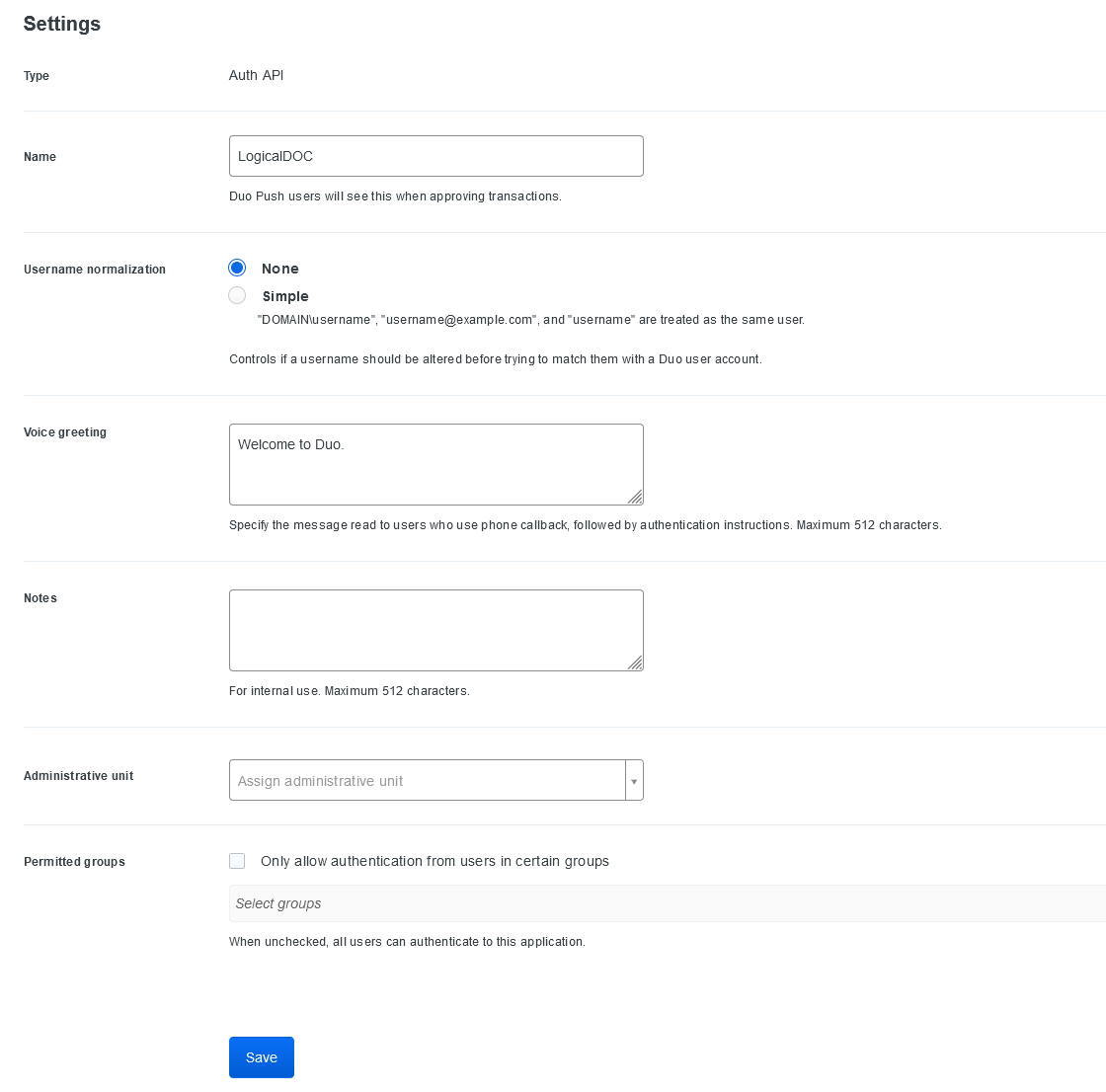

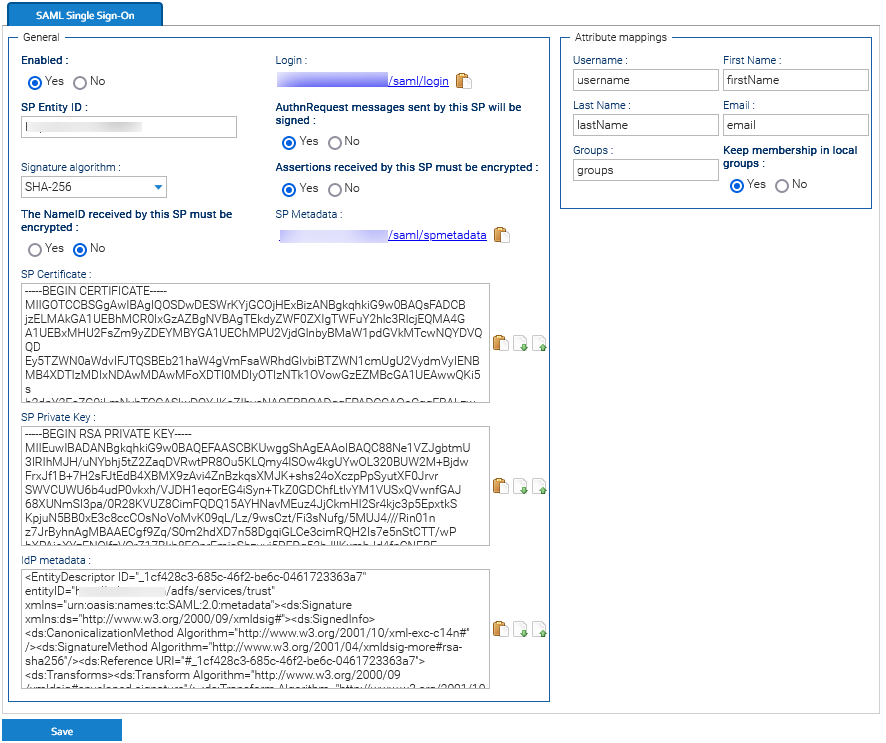

LogicalDOC admite la autenticación de dos factores que integra el uso más común de las tecnologías 2FA como Goole Authenticator, Yubikey o Duo.

Una vez que se habilita la autenticación de dos factores, después de completar las credenciales, puede aparecer un segundo panel de login que le pedirá ingresar la clave del segundo factor:

1

|

2

|

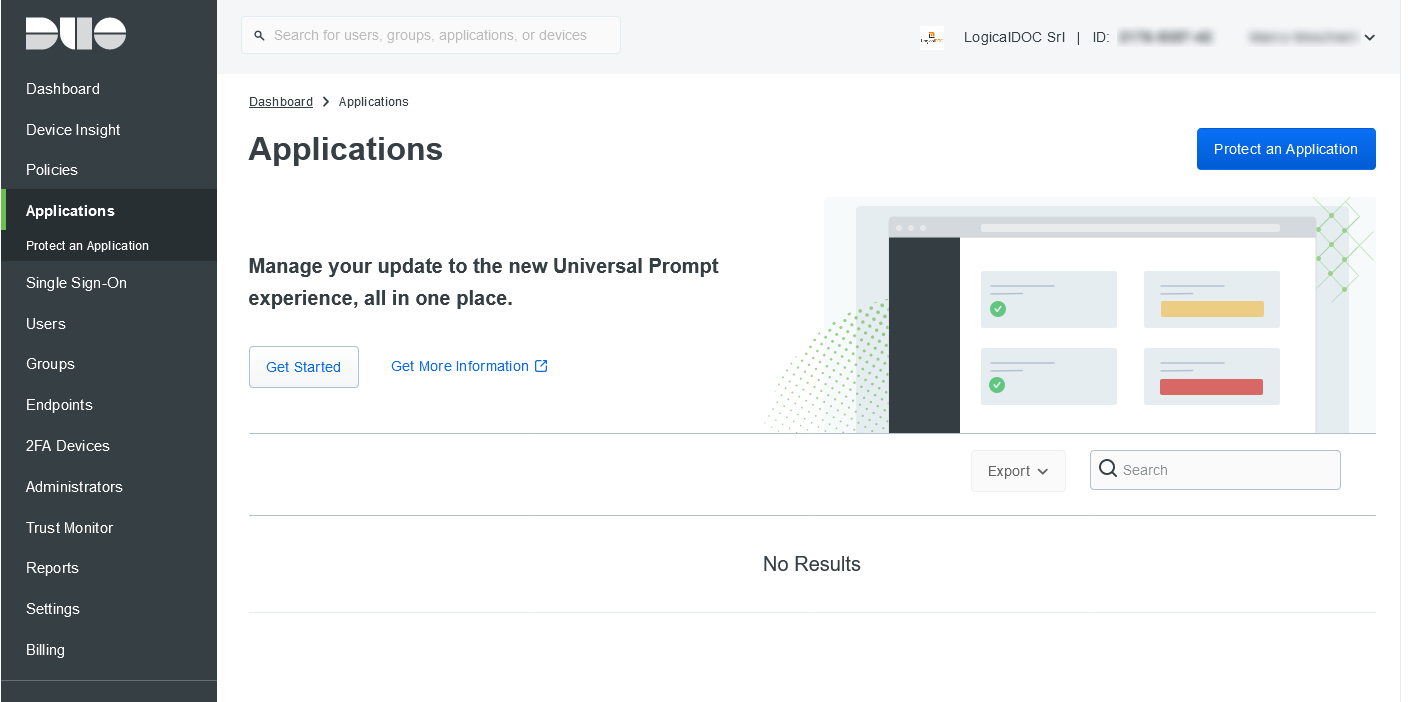

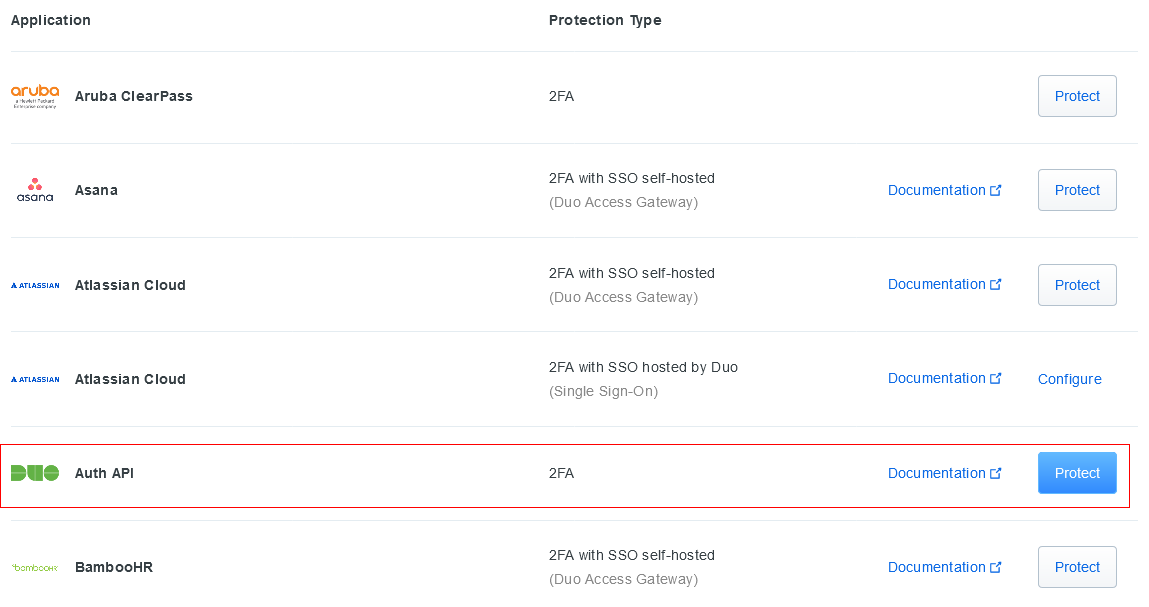

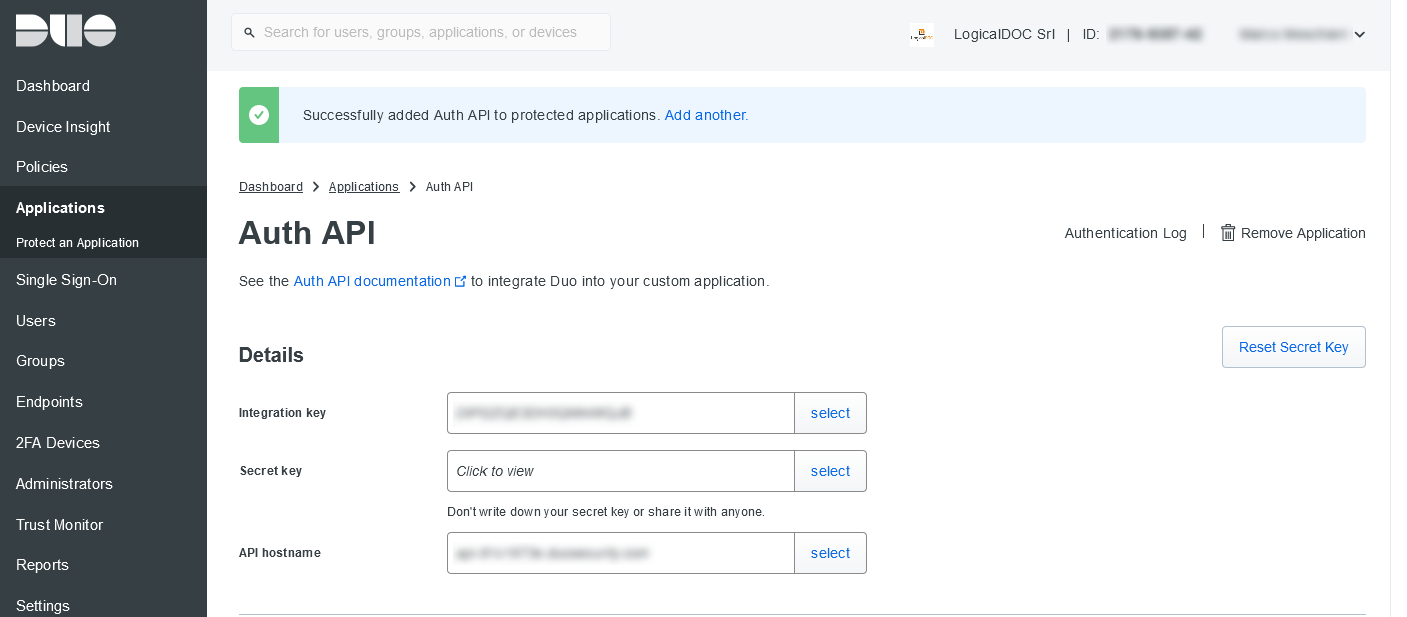

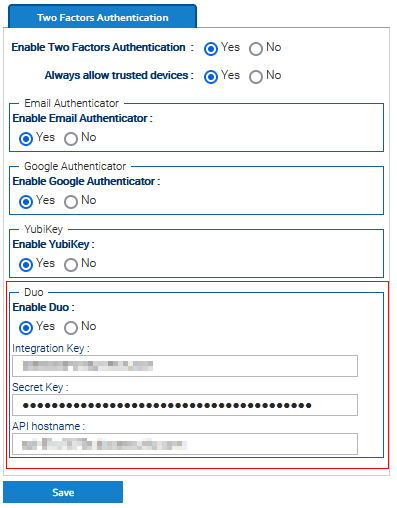

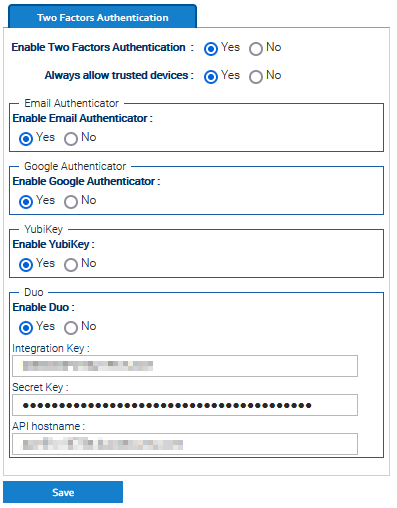

Active esta función en Administración > Seguridad > Autenticación de Dos Factores y también habilite los autenticadores que desea soportar.

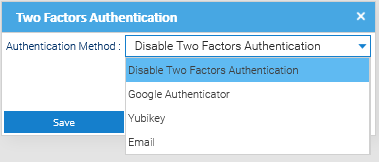

Una vez hecho esto, cada usuario puede habilitar el 2FA utilizando el menú Cuenta > Seguridad > Autenticación de Dos Factores.

En cualquier caso, el administrador puede forzar el 2FA en usuarios específicos. Para hacerlo, ingrese Administración > Seguridad > Usuarios y haga clic derecho en un usuario, luego elija Autenticación de Dos Factores.

En la ventana emergente, elija un autenticador y siga las indicaciones. Tenga en cuenta que, en general, los autenticadores requieren la presencia física del dispositivo de autenticación.